Search the Community

Showing results for tags 'exploits'.

-

Με τις διαστάσεις του θέματος των Spectre exploits που έφερε στο φως η Google, η Intel συνεχίζει τις έρευνες για ακόμη περισσότερες παρεμφερείς απειλές. Η Intel σε σχετικό press release της αναφέρεται στο Variant 4, το οποίο μοιράζεται αρκετά κοινά με το πρώτο Variant και έχει να κάνει με ένα language-based runtime environment όπως ένα JavaScript σε έναν browser. Πέρα από τα πρόσφατα patches, η εταιρία λοιπόν έχει ήδη ξεκινήσει τη διάθεση ακόμη περισσότερων patch για τα Variant 3a και 4 στους OEMs και σύντομα αναμένονται να έρθουν με τη μορφή BIOS στις μητρικές των χρηστών ή μέσω microcode patch μέσα από το Windows Update. Φυσικά το Variant 4 είναι ένα ολοκαίνουριο exploit και υπάρχουν ανησυχίες ότι θα βρεθούν κι άλλα όσο περνάει ο καιρός. Παρακάτω βλέπουμε κομμάτια από το press release της Intel σχετικά με το Variant 4: Like the other GPZ variants, Variant 4 uses speculative execution, a feature common to most modern processor architectures, to potentially expose certain kinds of data through a side channel. In this case, the researchers demonstrated Variant 4 in a language-based runtime environment. While we are not aware of a successful browser exploit, the most common use of runtimes, like JavaScript, is in web browsers. We've provided more information regarding the Intel products that are potentially affected on our product security center page, along with white papers and other resources that provide guidance to help IT professionals assess the risk level in their environment. In addition, we've updated our security first web site with a list of new Frequently Asked Questions to help anyone who needs more information. As before, I continue to encourage everyone to keep their systems up-to-date, as it's one of the easiest ways to ensure you always have the latest protections. Πηγή. Βρείτε μας στα Social:

-

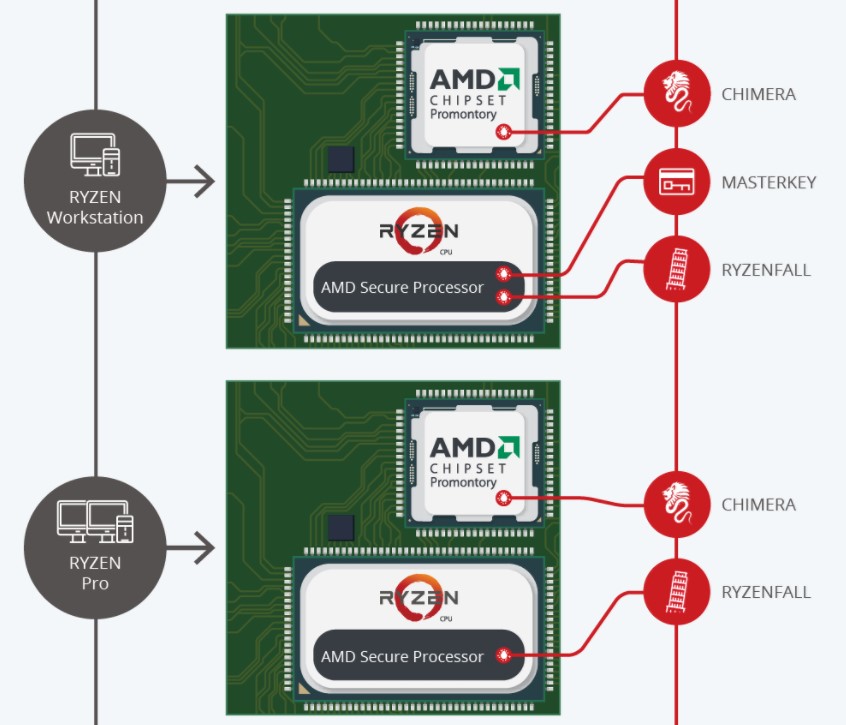

Η CTS-Labs που βρίσκεται πίσω από την αποκάλυψη μερικών security flaws για AMD CPUs φαίνεται πως έχει σοβαρότερα προβλήματα να αντιμετωπίσει. UPDATE: Οι παρανοήσεις σχετικά με την CTS-Labs έχουν όπως φαίνεται πυροδοτήσει τη κοινότητα, οπότε αναφέρουμε πως θα πρέπει τα στοιχεία που παρουσιάζονται στη συνέχεια δε θα πρέπει να ληφθούν τοις μετρητοίς. Πριν από μερικές ημέρες ο κόσμος είδε την CTS-Labs, μια εταιρία ερευνών ασφαλείας αποκάλυψε μια σειρά από security flaws που εντοπίζονται μόνο σε επεξεργαστές της AMD. Συγκεκριμένα τα 13 critical security flaws κατατάσσονται σε τέσσερις μεγάλες κατηγορίες: Ryzenfall, Fallout, Chimera και Masterkey και επηρεάζουν μόνο τους πιο πρόσφατους επεξεργαστές της AMD, Ryzen, Epyc - εξού και η ονομασία τους. Η CTS-Labs δημιούργησε τον ιστότοπο amdflaws.com για την καλύτερη ενημέρωση των χρηστών ενώ σε ένα μακρόσυρτο έγγραφο αναφέρει αναλυτικά τα exploits, πολλά από τα οποία φαίνεται πως δεν έχουν δοκιμαστεί. Η AMD απάντησε άμεσα στις αναφορές του CTS-Labs που μιλούσαν για κακό quality control από πλευράς της εταιρίας, λέγοντας πως εξετάζει το φαινόμενο, όμως πολλές πηγές δηλώνουν πως δε πείθονται από μερικά γεγονότα όπως την ημερομηνία ίδρυσης της εταιρίας καθώς και την πρόταση του σχετικού κειμένου της CTS-Labs που αναφέρει πως η AMD αξίζει 0$ και πως θα πρέπει αν πάψει τις πωλήσεις των παραπάνω επεξεργαστών Ryzen και Epyc. Η CTS-Labs ξεκίνησε το 2017 την εταιρία ερευνώντας chips της ASMedia στα οποία βρήκε πλήθος backdoor, σύμφωνα με τα λεγόμενα του chief technology officer. Τα στοιχεία που έχουν παρουσιαστεί στο whitepaper της CTS-Labs σχετικά με τα exploits σε AMD επεξεργαστές δείχνουν πειστικά από τεχνικής άποψης παρά το γεγονός ότι μπορεί το όλο γεγονός να αποτελεί τρόπο για να δυσφημίσει την AMD και τα προϊόντα της. Πηγή. Βρείτε μας στα Social:

-

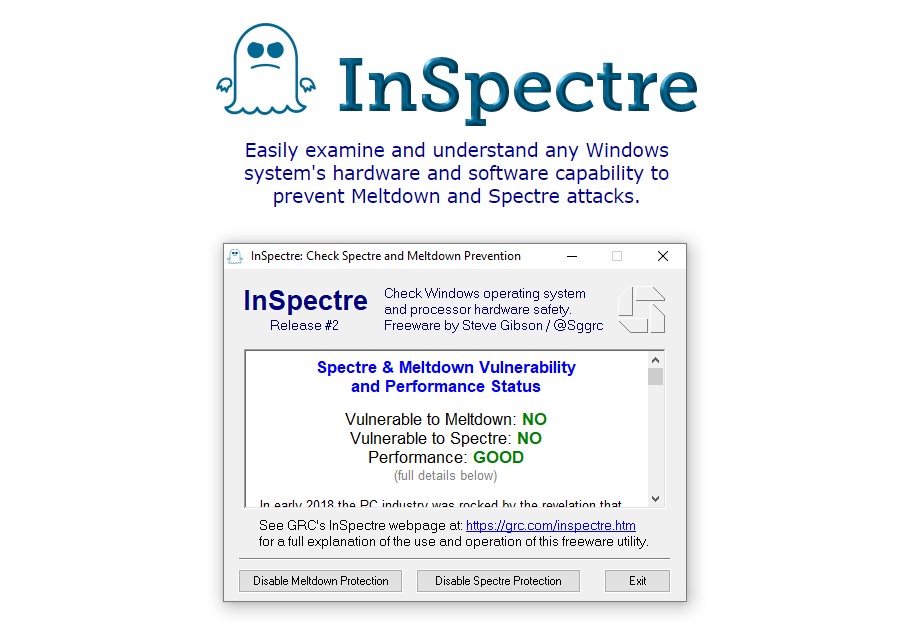

Το δωρεάν εργαλείο που δημοσίευσε το η εταιρία ερευνών GRC ελέγχει το PC για την ύπαρξη των πιο τρυπών ασφαλείας Meltdown & Spectre. Αν και ήδη γνωρίζουμε πως οι υπολογιστές της τελευταίας τουλάχιστον δεκαετίας επηρεάζονται από ένα (αν όχι και τα δύο) exploits ονόματι Meltdown και Spectre, το χρήσιμο εργαλείο της GRC έρχεται για να το επιβεβαιώσει με ευανάγνωστους χαρακτήρες στην οθόνη μας! Στη περίπτωση του Meltdown όλοι οι Intel επεξεργαστές επηρεάζονται κάτι που δε συμβαίνει στη περίπτωση των AMD που περιλαμβάνουν όμως τις δύο περιπτώσεις του Spectre με τα fixes για το συγκεκριμένο να μην φαίνονται ακόμη στον ορίζοντα. Το εργαλείο ονομάζεται InSpectre και μέσα στα πλαίσια του μικρού παραθύρου, αναφέρει εάν ο υπολογιστής μας είναι ευπαθής στα δύο σημαντικά exploits με καθαρά κεφαλαία και bold γράμματα. Μάλιστα έχει τη δυνατότητα να αντιληφθεί εάν έχουν επηρεαστεί οι επιδόσεις του υπολογιστή μας μετά την εγκατάσταση του Meltdown patch, που για την ώρα είναι το μοναδικό για τα Windows. Εκτός από τον έλεγχο το εργαλείο διαθέτει και δύο επιπλέον επιλογές για όσους το εκτελέσουν με δικαιώματα διαχειριστή. Αφήνει δηλαδή τον χρήστη να επιλέξει την απενεργοποίηση της προστασίας από το Meltdown patch και μετά από ένα restart μπορεί να δοκιμάσει τον υπολογιστή για τυχόν αλλαγές στις επιδόσεις. Το InSpectre έχει μέγεθος μόλις μερικά kilobytes και διατίθεται από εδώ. Πηγή. Βρείτε μας στα Social:

-

Η ασφάλεια είναι ένα από τα πιο σημαντικά ζητήματα ειδικά στον χώρο του IT. Με αποκάλυψη των spectre και meltdown bugs που υπάρχουν σε εκατομμύρια επεξεργαστές παγκοσμίως αναλυτές ασφαλείας κρούουν τον κώδωνα του κινδύνου σχετικά με την σοβαρότητα των exploits τα οποία χρησιμοποιούν τα αρκετά "χαμηλά στρώματα" του λειτουργικού για να αποκτήσουν πρόσβαση σε κλειδωμένες από τον kernel του περιοχές της μνήμης. Το θέμα πήρε μεγάλες διαστάσεις στις αρχές του έτους παρά το γεγονός ότι η Google μέσω του Project Zero το είχε αποκαλύψει το καλοκαίρι του 2017, χωρίς βέβαια την ανάλογη ανταπόκριση από τη βιομηχανία. Πλέον, η Microsoft καθώς και οι Intel/AMD προσπαθούν με φρενήρεις ρυθμούς να καλύψουν τις τρύπες με τον βαθμό δυσκολίας τους να είναι αρκετά μεγάλος, ειδικά σε ορισμένα από τα σενάρια χρήσης. Οι περισσότεροι κατασκευαστές έχουν καλύψει τα exploits όμως αυτό δε θα μπορούσε να γίνει χωρίς την πτώση των επιδόσεων μιας και το πρόβλημα βρίσκεται στο prediction των επόμενων "βημάτων" που θα πρέπει να κάνει ο επεξεργαστής στην ουρά. Αν και μερικοί κατασκευαστές αναφέρουν πτώση της τάξης του 10% σε overall επίπεδο, όσοι ασχολούνται με gaming δε θα παρατηρήσουν εμφανείς διαφορές μετά το patch. Από την άλλη οι κάτοχοι NVMe SSD ενδέχεται να δουν πτώση κυρίως στα μικρά αρχεία (4K), που για κάποιους είναι αρκετό για να μην εγκαταστήσουν το patch! Το patch έχει έρθει μερικώς στις πλατφόρμες των Windows και πλήρως σε αρκετές διανομές Linux όμως το ερώτημα εδώ είναι, εσείς θα κάνετε το update που θα έρθει στο λειτουργικό σας;