Search the Community

Showing results for tags 'malware'.

-

Επίθεση που πραγματοποιήθηκε πέρυσι στον server που τρέχει το ASUS Live Update tool έδειξε πως αρκετά συστήματα μολύνθηκαν από malware. Η είδηση έρχεται από το Kaspersky Lab που εντόπισε μια αλυσιδωτή επίθεση στο Live Update Utility της ASUS, μια εφαρμογή που ελέγχει το σύστημα για νέες εκδόσεις των προγραμμάτων της ASUS. Όπως δείχνουν οι πληροφορίες η επίθεση έγινε μεταξύ Ιουνίου και Νοεμβρίου του 2018 και στόχος ήταν αρχικά οι servers του εργαλείου και στη συνέχεια το injection κακόβουλου λογισμικού σε όσα συστήματα τρέχουν με ASUS hardware, εκεί όπου βρίσκουμε συνήθως εγκατεστημένο το λογισμικό. Σύμφωνα με την Kaspersky, πάνω από 57.000 χρήστες κατέβασαν και εγκατέστησαν μια τροποποιημένη έκδοση του Live Update εργαλείου το οποίο περιελάμβανε backdoors στα συστήματά τους, ενώ το κακόβουλο λογισμικό αναγνώριζε τους χρήστες από την μοναδική διεύθυνση MAC των ελεγκτών δικτύου. Σύντομα η εταιρία θα δημοσιεύσει και ένα τεχνικό άρθρο σχετικά με το θέμα ενώ με περαιτέρω έρευνα η επίθεση δείχνει να συνδέεται με το γεγονός του ShadowPad από το 2017 και αναφέρονται στη νέα επίθεση με το όνομα ShadowHammer. Πηγή. Βρείτε μας στα Social:

-

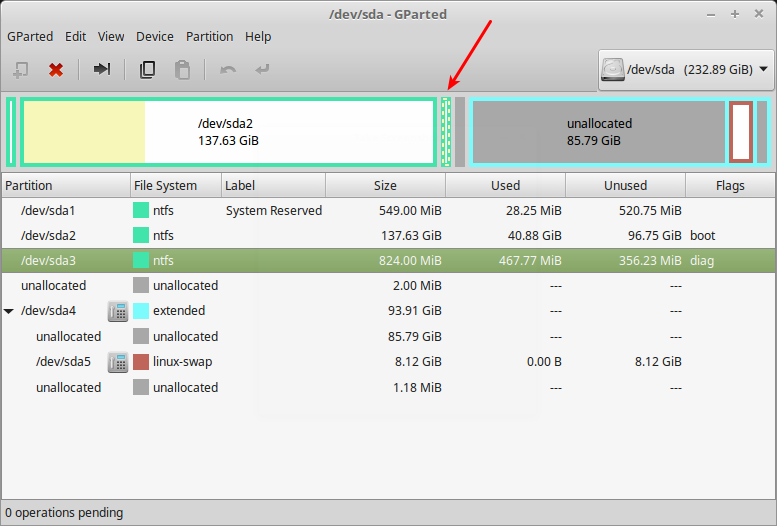

Η αγάπη που τρέφω για τα windows και την MS γενικά είναι γνωστή τοις πάσι. Έχω πλέον κατορθώσει και χρησιμοποιώ linux κατά 95% της χρήσης του υπολογιστή μου και να γίνω πιο αποδοτικός σε κάθε πιθανό σενάριο χρήσης. Έχω επενδύσει βέβαια και τον απαιτούμενο χρόνο για να μάθω να χρησιμοποιώ σωστά και αποδοτικά λογισμικό ανοικτού κώδικα σε σημείο που πλέον μου προκαλεί "δυσανεξία" κάθε εφαρμογή κλειστού λογισμικού, όχι ιδεολογικά, αλλά γιατί απλά δεν έχω τη λειτουργικότητα που χρειάζομαι και έχω μάθει. Αυτό βέβαια δεν μπορεί να το κατανοήσουν οι περισσότεροι εδώ μέσα που πιστεύουν μόνο στην "αλήθεια" των windows, του σπασμένου photoshop, ms office κ.ο.κ. Δυστυχώς δεν έχω φτάσει στο σημείο να μην έχω εγκατάσταση win στον δίσκο μου. Λίγο το ΠΜΣ που παρακολουθώ και απαιτούσε για κάποια μαθήματα VS development και λίγο το PowerDirector για επεξεργασία video ήταν οι δυο σημαντικότεροι λόγοι για να διατηρώ ακόμα win εγκατάσταση. Τόσο στο laptop, όσο και desktop, λοιπόν, μπαίνω σε περιβάλλον win εξαιρετικά σπάνια πλέον με αποτέλεσμα να έχω μείνει πίσω στο θέμα των updates. Βρέθηκε λίγος χρόνος σήμερα και σκέφτηκα να μπω win στο laptop και να το αφήσω ανοικτό για να κατεβάσει και να εγκαταστήσει το 1803 update. Όσα θα περιγράψω στη συνέχεια βάζουν άλλο ένα λιθαράκι στον "τοίχο μίσους" για την MS. Έχουμε και λέμε λοιπόν: sda1 και sda2 ανήκαν στα windows. sda6 ήταν το linux partition και υπήρχε και ένα swap partition στον δίσκο. Η διαδικασία boot ελεγχόταν από το GRUB2 που ήταν εγκατεστημένο στον MBR του δίσκου. Ξεκινάει το windows update και η ώρα πέρασε παρακολουθώντας μουντιάλ, μέχρι που ήρθε η ώρα που το σύστημα ζήτησε restart. 1ο restart και φτάνει το update στο 15%, 2o restart και πάει μέχρι το 30% 3ο restart (ΈΛΕΟΣ!!!!) και μου κάνει disk check (wtf ???? ), 4ο restart και τρώω μαύρη οθόνη στο grub (grub rescue mode).... Μένω άφωνος.... Το να κάνει overwrite ο windows boot loader το grub θα το καταλάβαινα. Αλλά το να μπαίνω σε grub rescue mode, σήμαινε ότι κάτι είχε πάει πολύ στραβά... Μπουτάρω με ένα boot-repair-disk tool που είχα και επιλέγω αυτόματη επιδιόρθωση του grub. Τίποτα. 'Ωρα να λερώσω τα χεράκια μου. Μπαίνω σε live linux mint και από κονσόλα πλέον πάω να ξαναπεράσω το grub. Και εκεί που πρέπει να κάνω mount το linux partition (sda6) για να εγκαταστήσω το grub, τρώω άκυρο;;;;; Ορίστε;;;; Τι έγινε; Ανοίγω gparted και βλέπω κάτι που δεν έχω αντικρίσει ποτέ ξανά (να 'ναι καλά η MS που το κατάφερε και αυτό): Αμέσως μετά το sda2 οι Borg (εμ συγνώμη, εννοούσα τα windows) δημιούργησαν το sda3 824MB και αντί να πάρουν τον χώρο από το sda2 (το κυρίως NTFS partition των win) το πήραν από τον χώρο που ακολουθούσε!!!! καταστρέφοντας το ext4 partition του linux (unallocated space πλέον). Δεν πίστευα στα μάτια μου!!!! Ευτυχώς που έχουν γνώση οι φύλακες και με το CloneZilla επανέφερα το image backup που είχα, στη συνέχεια από live περιβάλλον ξανασέταρα το grub και το σύστημα πλέον λειτουργεί κανονικά. Κατεβάζοντας αρκετά καντήλια, ξαναμπήκα win για να ολοκληρωθεί το update, οπότε και τα αγαπημένα μου win με περίσσιο θράσος μου πρότειναν: Γέλασα πικρά με την κατάντια της MS που μυαλό δεν βάζει (ας όψονται τα εκατομμύρια κλειδωμένων θυμάτων) και αποφάσισα να γράψω το ημερολόγιο της περιπέτειάς μου για να διακωμωδήσω την κατάσταση. Προφανώς η λογική της MS είναι "μας ανήκει ο δίσκος του χρήστη και μπορούμε να κάνουμε ό,τι θέλουμε σε αυτόν ακόμα και έξω από το partition των windows ". Οι άνθρωποι έχουν ξεφύγει. Αν δεν είχα προνοήσει να έχω backup θα είχα χάσει δουλειά δεκάδων ωρών και μάλιστα χωρίς μια προειδοποίηση. Είναι απλά εγκληματική αμέλεια ( ;;;; ) των devs της MS. Μόνο malware κάνουν τέτοια πράγματα και άνετα κατατάσσω σε αυτή την κατηγορία τα windows 10

- 7 replies

-

- 4

-

-

-

- problems

- 1803 update

-

(and 4 more)

Tagged with:

-

Ψεύτικα Spectre patches εγκαθιστούν malware σε PCs!

MetallicGR posted a topic in Software & Internet

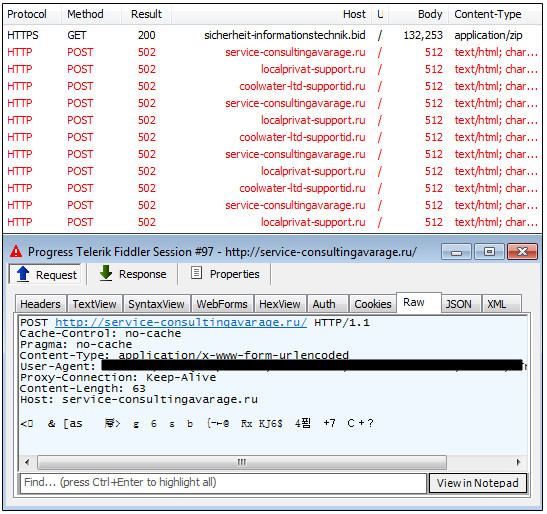

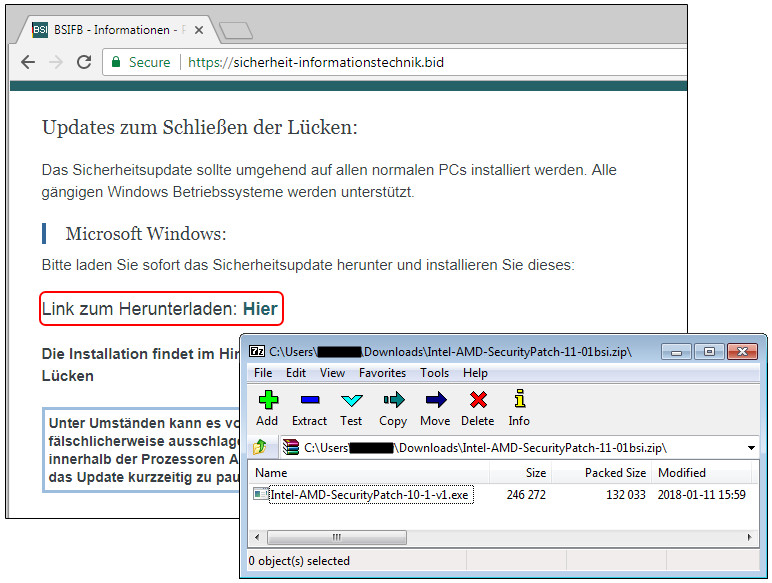

Το Malwarebytes προειδοποιεί πως στο διαδίκτυο κυκλοφορούν αρκετά ψεύτικα patches που εγκαθιστούν malware στα συστήματα! Το φαινόμενο σύμφωνα με την εταιρία που αναπτύσσει το δημοφιλές λογισμικό προστασίας εμφανίζεται κυρίως στην περιοχή της Γερμανίας, όπου όπως φαίνεται οι χρήστες επιλέγουν να κατεβάσουν το "υποτιθέμενο" patch για τα Meltdown και Spectre exploits από άγνωστες πηγές και όχι από την Microsoft. Δεδομένης της σύγχυσης που έχει προκληθεί με το συγκεκριμένο θέμα τις τελευταίες ημέρες, η είδηση των fake patches αυξάνει κι άλλο την επικινδυνότητα ιδίως σε αδαείς χρήστες. Όπως αναφέρουν πηγές το malware στέλνει άγνωστες κρυπτογραφημένες πληροφορίες σε πολλά sites ενώ δεν αποκλείεται η εξάπλωσή του και σε άλλα συστήματα μέσω τοπικού δικτύου. Σαν μέσο προστασίας, η Malwarebytes ζητά από τους χρήστες να αναμένουν το επίσημο patch από το Windows Update (και όποιο άλλο λειτουργικό σύστημα έχουν) και να μην εμπιστεύονται άλλες πηγές για το fix. Πηγή. Βρείτε μας στα Social:- 1 reply

-

- 2

-

-

- spectre patches

- malware

-

(and 1 more)

Tagged with:

-

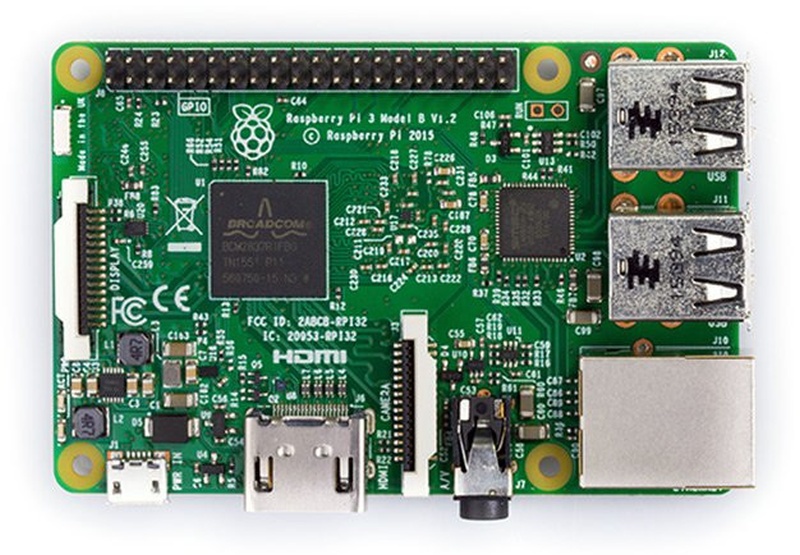

Νέο malware που κυκλοφορεί στους αιθέρες του διαδικτύου μπορεί να προσβάλλει και το Raspberry Pi σας, μετατρέποντάς το σε bot που "σκάβει" για bitcoins! Με την αναζωπύρωση στον χώρο του bitcoin χάρη στην αύξηση της τιμής του, οι miners έχουν βρει διάφορους τρόπους για να βρουν περισσότερη επεξεργαστική ισχύ για το συμφέρον τους. Ένας από τους γνωστούς και πλέον λειτουργικούς τρόπους είναι να προσβάλλουν κάποιο σύστημα και να χρησιμοποιήσουν τους πόρους του για το crunching αριθμών τους οποίους θα χρησιμοποιήσουν για να τους μετατρέψουν σε ζεστά μετρητά, θεωρητικά. Το λιλιπούτειο Pi σύστημα δεν πέρασε απαρατήρητο και σύμφωνα με πηγές, υπάρχει ήδη κάποιο malware που μπορεί να εισέλθει στο σύστημα και να χρησιμοποιήσει αντίστοιχο το hardware του. Λόγω του ανοιχτού λογισμικού που τρέχει, αναφέρεται πως πολλές θύρες μένουν ανοιχτές και προσβάσιμες από την WAN πλευρά κάτι που σημαίνει πως οποιοσδήποτε με... όχι και τις καλύτερες προθέσεις να προκαλέσει διάφορα προβλήματα. Βέβαια λέγεται ότι όσοι προσπαθούν να χρησιμοποιήσουν τα εν λόγω χαμηλών σχετικά επιδόσεων συστήματα, το κάνουν για διάφορους "περιφερειακούς" σκοπούς και όχι αποκλειστικά για bitcoin mining, όπως δηλώνουν έμπειροι του θέματος. Πηγή. Βρείτε μας στα Social:

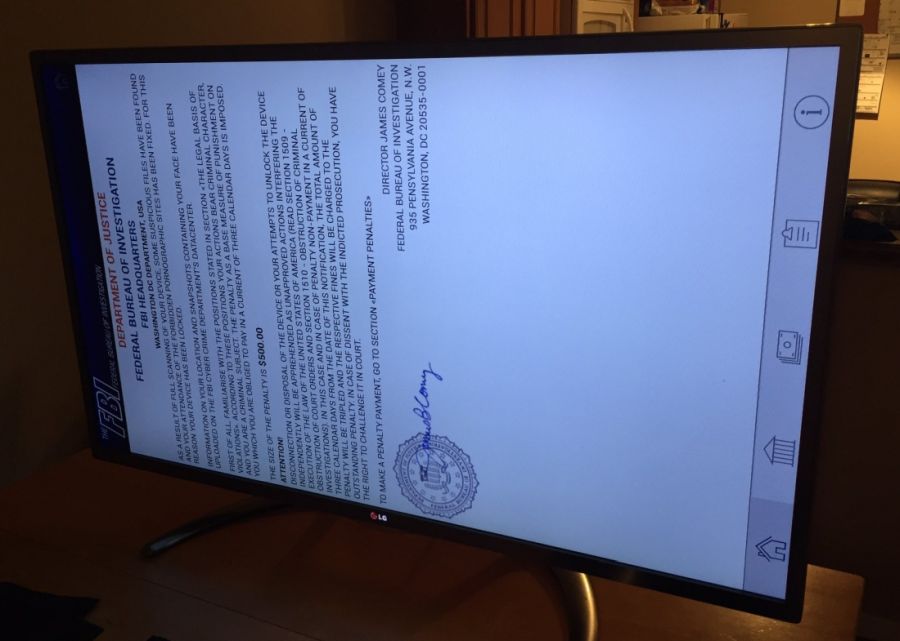

-

Ειδικοί ασφαλείας προειδοποιούσαν για καιρό πως οι smart TVs αποτελούν έναν πολύ ισχυρό όπλο για τους hackers χάρη στα μικρόφωνα και τις κάμερες και η σημερινή είδηση έχει στο επίκεντρο τη σχετική κατηγορία προϊόντων. Σύμφωνα με άρθρο του Bleeping Computer ο μηχανικός λογισμικού Darren Cauthon ανάρτησε πρόσφατα μια φωτογραφία στο Twitter στην οποία απεικονίζεται μια LG smart TV ενός συγγενή του, που έχει χτυπηθεί από Android malware. Βασιζόμενο στην εικόνα, το Bleeping Computer εικάζει πως αυτό προέρχεται από το Cyber.Police ransomware που μερικές φορές ονομάζεται και FLocker, Frantic Locker ή Dogspectus. Η συγκεκριμένη τηλεόραση είναι από τις τελευταίες που κατασκευάστηκαν και βασίζονταν στο Google TV έναντι του πιο ασφαλούς webOS όπως αναφέρουν οι πηγές. Στη φωτογραφία φαίνεται πως ο hacker ζητά από τον κάτοχο της τηλεόρασης το ποσό των $500. Ο Darren ζήτησε τη βοήθεια της LG στο θέμα, όμως η εταιρία ζητά το ποσό των $340 για να επισκευάσει τη τηλεόραση, και ίσως θα ήταν καλύτερη η αγορά μιας νέας παρά η επισκευή της υπάρχουσας. Πηγή.

- 7 replies

-

- 2

-

-

- smart tvs

- ransomware

-

(and 3 more)

Tagged with:

-

Μια νέα μορφή ransomware ήρθε πρόσφατα στο προσκήνιο και η οποία εξαπλώνεται ταχύτερα από το κανονικό μιας και χρησιμοποιεί ένα σύστημα "referals" για να μολύνει περισσότερους! Το νέο αυτό ransomware φέρει το όνομα Popcorn Time (να μη συγχέεται με την υπηρεσία streaming ταινιών), και λειτουργεί με τον ίδιο ακριβώς τρόπο όπως τα περισσότερα αντίστοιχα προγράμματα. Κρυπτογραφεί τα αρχεία του χρήστη με κρυπτογράφηση AES-256 ενώ ζητά από τα θύματα 1 bitcoin δηλαδή περίπου 775 δολάρια με τη σημερινή ισοτιμία για το ξεκλείδωμα των αρχείων. Το αξιοσημείωτο δε είναι πως το πρόγραμμα του ransomware διαθέτει και ένα referral link λέγοντας πως εάν ο χρήστης μολύνει δύο φίλους του τότε θα ξεκλειδωθούν τα αρχεία του ενώ ταυτόχρονα μολύνονται περισσότεροι χρήστες (because με ένα σμπάρο δυό τρυγόνια). Πηγή.

- 5 replies

-

- 2

-

-

- ransomware

- referal

-

(and 3 more)

Tagged with:

-

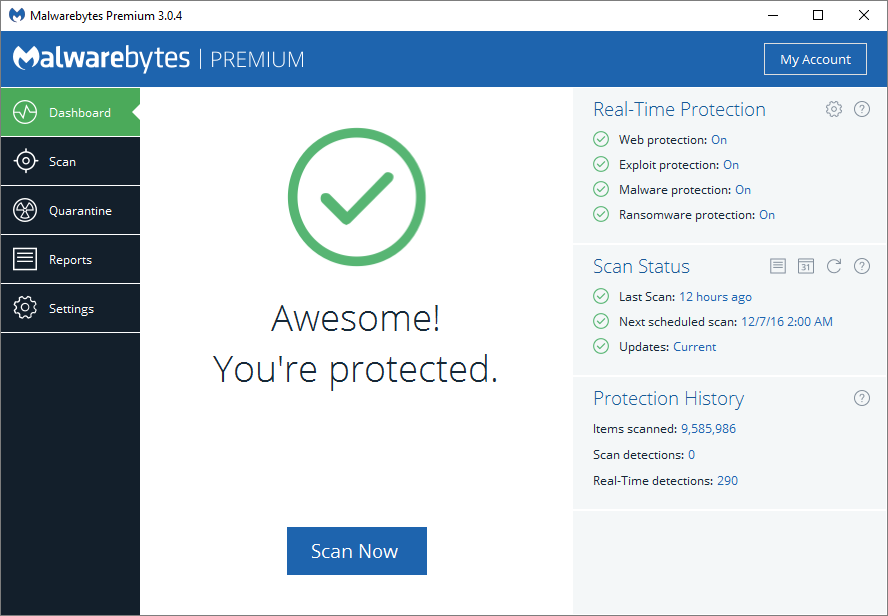

Απαντώντας στις συνεχώς αυξανόμενες απειλές του χώρου, το Malwarebytes αναβαθμίζεται με στοιχεία Anti-Exploit και Anti-Ransomware για μια πιο ολοκληρωμένη ασφάλεια του συστήματος! Το δημοφιλές antimalware φτάνει αισίως στη τρίτη έκδοσή του και πλέον ενσωματώνει μερικά στοιχεία που πριν βρίσκονταν μόνο σε φάση beta. Η λειτουργία Anti-Exploit προστατεύει τις πιο ευπαθείς εφαρμογές όπως τον mail client, τον περιηγητή και άλλες δημοφιλείς εφαρμογές που ενδέχεται να προσβληθούν από κάποια εξωτερική επίθεση που εισέρχεται στον πυρήνα της εφαρμογής, κάνοντας inject κώδικα στη RAM - στη χειρότερη περίπτωση. Επιπλέον, βλέπουμε και την ύπαρξη Anti-Ransomware δυνατοτήτων που με τη σειρά τους αποτρέπουν το κλείδωμα του υπολογιστή από αυτό τον εξαιρετικά επικίνδυνο τύπο επιθέσεων. Το ransomware σε αντίθεση με το απλό malware, υπάρχουν εκδόσεις που μπορούν να κλειδώσουν ολόκληρους δίσκους δεδομένων κάνοντας την προσπέλασή τους μια ιδιαίτερα δύσκολη διαδικασία, χωρίς τα κατάλληλα εργαλεία. Πηγή.

- 1 reply

-

- 1

-

-

- malwarebytes

- anti-exploit

-

(and 2 more)

Tagged with:

-

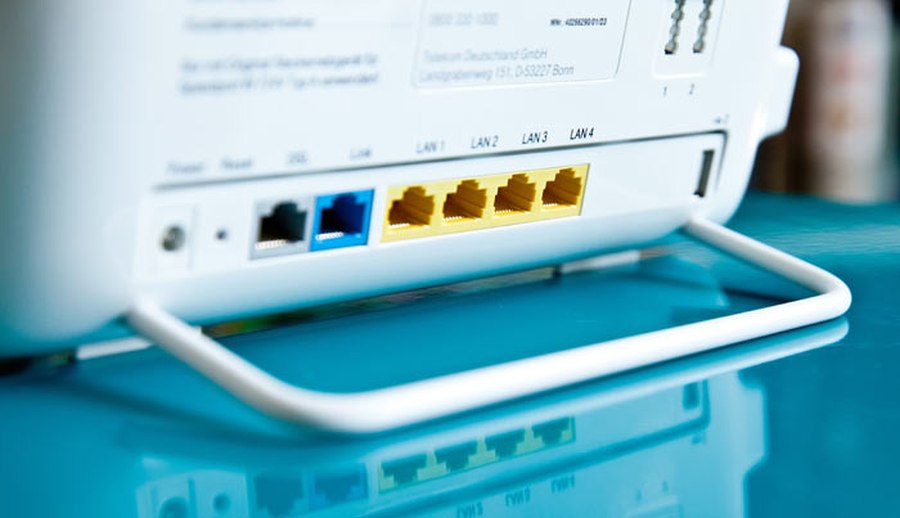

Η αρχή έγινε από τη Γερμανία, όταν 900 χιλιάδες χρήστες της Deutsche Telekom δεν είχαν πρόσβαση στο διαδίκτυο λόγω συνεχών επιθέσεων στους routers τους. Μετά την Γερμανία, χρήστες στην Αγγλία παραπονέθηκαν για αντίστοιχη πτώση στο διαδίκτυο τους και ήδη πηγές στρέφουν το δάχτυλο στο Mirai malware που πραγματοποιεί επιθέσεις τύπου DDoS σχεδόν "στα τυφλά". Οι επιτιθέμενοι λέγεται πως χρησιμοποιούν κάποια τροποποιημένη έκδοση του malware και χρησιμοποιούν διαφορετική για κάθε ISP εκμεταλλευόμενοι διαφορετικά exploits όχι μόνο των δρομολογητών, αλλά και άλλων συσκευών που αποτελούν μέρος του Internet of Things. Μέχρι στιγμής routers όπως τα Zyxel AMG1302, D-Link DSL-3780 και μερικά της Speedport είναι ευπαθή στο Mirai malware όπως επιβεβαιώνει η Γερμανική εταιρία παροχής υπηρεσιών διαδικτύου. Ο συνολικός αριθμός χρηστών που επηρεάστηκε ανήλθε στους 900.000 και αντιστοιχεί στο 5% των συνδρομητών της Deutsche Telekom. Πηγή.

-

Μια εταιρία ασφαλείας αποκάλυψε ένα νέο Malware που κυκλοφορεί σε πλήθος ανεπίσημων εφαρμογών για το Android και μπορεί να υποκλέψει τους βασικούς λογαριασμούς της συσκευής! Το malware επηρεάζει ένα μεγάλο ποσοστό χρηστών μιας και εκτός του 1εκ. των επιβεβαιωμένων λογαριασμών που κλάπηκαν, όσοι έχουν στις συσκευές τους εγκατεστημένο Android 4 ή 5 OS είναι επίσης ευάλωτοι στο Gooligan! Το malware πρωτοεμφανίστηκε πέρυσι και όταν αναδείχθηκε από άλλες εταιρίες ασφαλείας, οι δημιουργοί το σταμάτησαν τη καμπάνια μέχρι και φέτος το καλοκαίρι, όπου ξεκίνησε για άλλη μια φορά με βελτιωμένη όμως μηχανή! Η "βελτιωμένη σύνθεση" μπορεί και εισάγει κακόβουλο κώδικα σε εφαρμογές του λειτουργικού συστήματος και κυρίως της Google με σκοπό την υποκλοπή διευθύνσεων email και tokens που έχουν γίνει με τη σύνδεση στους servers αποκτώντας πλήρη πρόσβαση σε ευαίσθητα δεδομένα όπως επαφές, φωτογραφίες και άλλο υλικό από τις εφαρμογές της Google. Η απάντηση της Google στο θέμα είναι αρκετά αόριστη, λέγοντας πως έχει αφαιρέσει τις κακόβουλες εφαρμογές από τους χρήστες (κι όμως μέσω του google play services framework μπορεί) χωρίς τη συγκατάθεση των τελικών χρηστών. Η δημοσίευση κάποιου fix δεν είναι μέσα στα σχέδια της Google και θα ελέγχει το λειτουργικό για τυχόν παραβιάσεις και στο μέλλον. Πηγή.

-

Βγαλμένο από σενάριο ταινίας, αυτό το malware δείχνει πως ένας επίδοξος hacker μπορεί να εκμεταλλευτεί οτιδήποτε για να αποκτήσει πρόσβαση σε ευαίσθητα δεδομένα! Η επίδειξη έγινε από το πανεπιστήμιο Μπεν Γκουριόν του Ισραήλ στο οποίο ερευνητές απέδειξαν πως με ένα ζευγάρι ακουστικά και "λίγο κώδικα" ένας hacker μπορεί να "φτιάξει" ένα μικρόφωνο. Η ευπάθεια εντοπίζεται στις κάρτες ήχου της Realtek, που έχουν αρκετοί στα συστήματά τους και είναι ένα κύκλωμα που βλέπουμε σε σχεδόν κάθε μητρική της αγοράς, από τα κατώτερα έως και τα υψηλά στρώματα, και πιο ειδικά στη δυνατότητα αναδρομολόγησης των jacks. Έτσι ο hacker μπορεί να ρυθμίσει το jack που βρίσκονται συνδεδεμένα τα ακουστικά να λαμβάνει τα ηχητικά κύματα στον αέρα και να τα μετατρέπει (μέσω των ακουστικών) σε τάση και κατ' επέκταση σε ήχο που μπορεί εύκολα να υποκλέψει μέσω του malware που έχει προεγκαταστήσει στο μηχάνημα. Στο βίντεο το αυτοσχέδιο μικρόφωνο μπορεί να ακούσει μέχρι και από 6 μέτρα απόσταση, ενώ στη πορεία το σύστημα συμπιέζει ελαφρώς τον ήχο και τον στέλνει μέσω διαδικτύου. Το βίντεο παρακάτω παρουσιάζει τη διαδικασία. Πηγή.

-

[NEWS_IMG=Fansmitter: Malware που υποκλέπτει δεδομένα από τον ανεμιστήρα του PC!]http://www.hwbox.gr/images/news_images/general2.jpg[/NEWS_IMG] Ερευνητές από το Πανεπιστήμιο Ben-Gurion εφηύραν έναν τρόπο να υποκλέψουν δεδομένα από έναν υπολογιστή με έναν ιδιαίτερα εντυπωσιακό τρόπο. Ερευνητές από το Πανεπιστήμιο Ben-Gurion παρουσίασαν έναν τρόπο υποκλοπής δεδομένων που βασίζεται σε ένα κινητό τηλέφωνο και έναν υπολογιστή-θύμα. το κακόβουλο λογισμικό που σχεδίασαν οι ερευνητές μπορεί εναλλάσσοντας τις στροφές λειτουργίας του ανεμιστήρα (CPU Fan ή Chassis Fan) να στείλει bit δεδομένων σε ένα smartphone το οποίο βρίσκεται σε κοντινή απόσταση και παρακολουθεί τον χώρο μέσω του μικροφώνου του. Όπως και άλλες αντίστοιχες μέθοδοι που χρησιμοποιούν για παράδειγμα τα ηχεία του υπολογιστή, μπορεί να γίνει εύκολα αντιληπτή από κάποιον που γνωρίζει το σύστημά του, γι' αυτό και οι δημιουργοί του μπορούν να το προγραμματίσουν να λειτουργεί μόνο σε συγκεκριμένες ώρες. Παράλληλα αξίζει να τονιστεί πως ο ρυθμός εξαγωγής των bit είναι πολύ αργός για να αποτελέσει άμεσο κίνδυνο για ένα σύστημα. Οι ερευνητές κατάφεραν ταχύτητα 3 bit το λεπτό τρέχοντας τον ανεμιστήρα στις 1000 RPM για το "0" και στις 1600 RPM για το "1" κάτι που βελτιώθηκε σε υψηλότερες στροφές λειτουργίας. Για το πείραμα χρησιμοποιήθηκε ένας τυπικός Dell υπολογιστής (A) που έπαιξε τον ρόλο του θύματος καθώς και ένα Samsung Galaxy S4 smartphone (B) κάτι που φαίνεται από τη παρακάτω εικόνα. Το δωμάτιο μάλιστα δοκιμάστηκε και με άλλους υπολογιστές αλλά και με κλιματιστικό και λειτούργησε άψογα προς όφελος των ερευνητών και κάθε hacker που επιχειρήσει να χρησιμοποιήσει τη μέθοδο. [img_alt=Fansmitter: Malware που υποκλέπτει δεδομένα από τον ανεμιστήρα του PC!]http://www.hwbox.gr/members/2195-albums570-picture66557.png[/img_alt] Διαβάστε περισσότερα εδώ...

- 1 reply

-

- ben-gurion university

- breach

-

(and 7 more)

Tagged with:

-

[NEWS_IMG=344 εφαρμογές εκτός App Store σύμφωνα με την Apple]http://www.hwbox.gr/images/news_images/apple2.jpg[/NEWS_IMG] Σύμφωνα με πληροφορίες, το App Store της γνωστής εταιρείας δέχτηκε επίθεση από κακόβουλες εφαρμογές που βρήκαν τον δρόμο τους προς jailbroken iOS συσκευές. Οι αναφορές μέχρι στιγμής μιλούν για 344 πληγείσες εφαρμογές τις οποίες αφαίρεσε η Apple από το κατάστημά της προς αποφυγή κι άλλων μολύνσεων. Η εφαρμογή απ' όπου ξεκίνησε το όλο θέμα λέγεται Xcode Ghost και με τη μέθοδο της έγχυσης ψευδών εργαλείων για προγραμματιστές και συγκεκριμένα μια έκδοση του Xcode της Apple. Ανάμεσα στις μολυσμένες εφαρμογές προστέθηκαν και οι WeChat, Didi Kuaidi, μια υπηρεσία αντίστοιχη με το Ube αλλά για την περιοχή της Κίνας και φαίνεται πως κατέβαιναν από servers στην Κίνα. Ο Ryan Olson, Διευθυντής απειλών της Palo Alto Networks δήλωσε πως το κακόβουλο λογισμικό είχε περιορισμένη πρόσβαση στη συσκευή κι έτσι δεν υπάρχει κάποιος κίνδυνος, ενώ λέγεται πως η όλη υπόθεση πραγματοποιήθηκε για το "proof of concept". [img_alt=344 εφαρμογές εκτός App Store σύμφωνα με την Apple]http://www.hwbox.gr/members/2195-albums570-picture52996.png[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Firefox 40: Ανανεωμένος για τα Windows 10]http://www.hwbox.gr/images/news_images/firefox.jpg[/NEWS_IMG] Νέα εμφάνιση και βελτιωμένη υποστήριξη για malware σύμφωνα με τους προγραμματιστές του. Η Mozilla φρεσκάρει την εμφάνιση του browser για να ταιριάξει με τα νέα Windows 10 της Microsoft και υπόσχεται απλούστερη πλοήγηση στις επιλογές του. Επιπλέον, έχουν γίνει ορισμένες αλλαγές για ασφαλέστερη πλοήγηση στο διαδίκτυο προσθέτοντας και ψηφιακές υπογραφές στα add-ons που θεωρούνται ότι δεν βάζουν την ασφάλεια του υπολογιστή σε κίνδυνο. Η αναβάθμιση σε ένα σύστημα που τρέχει μια παλιότερη έκδοση γίνεται από το γνωστό μενού about ή αυτόματα εάν έχετε επιλέξει την σχετική επιλογή κατά την εγκατάσταση. [img_alt=Firefox 40: Ανανεωμένος για τα Windows 10]http://www.hwbox.gr/members/2195-albums625-picture51064.jpg[/img_alt] [img_alt=Firefox 40: Ανανεωμένος για τα Windows 10]http://www.hwbox.gr/members/2195-albums625-picture51066.jpg[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Keylogger εντοπίστηκε σε Mod του GTA V]http://www.hwbox.gr/images/news_images/action2.jpg[/NEWS_IMG] Μπορεί η κοινότητα του modding στα παιχνίδια της σειράς Grand Theft Auto να είναι μεγάλη, όμως κρύβει συχνά κινδύνους. Τουλάχιστον δύο είναι τα mods που σύμφωνα με τις πληροφορίες μας έχουν κάποιου είδους malware, λογισμικού δηλαδή που τρέχει χωρίς την γνώση του χρήστη. Συγκεκριμένα στα GTA V forums ένας χρήστης ανέφερε πως το αρχείο fade.exe είχε εμφανιστεί στον task manager του και το οποίο είχε πρόσβαση στο internet. Το αρχείο ήταν ένα είδος keylogger, ένα πρόγραμμα που καταγράφει κάθε πάτημα του χρήστη στο πληκτρολόγιο, αποστέλλοντας στη συνέχεια τις πληροφορίες πίσω στον χρήστη που το δημιούργησε. Τα mods είναι τα "no clip" και το "the angry planes" και εάν έχετε κάποιο από αυτά εγκατεστημένο στο σύστημά σας, συνιστάται η χρήση του οδηγού που έχει δημιουργηθεί εδώ για την αφαίρεσή τους. [img_alt=Keylogger εντοπίστηκε σε Mod του GTA V]http://www.hwbox.gr/members/2195-albums570-picture45713.png[/img_alt] Διαβάστε περισσότερα εδώ...

-

- forums

- grand theft auto

-

(and 3 more)

Tagged with:

-

[NEWS_IMG=Κακόβουλο λογισμικό μπορεί να βρεθεί και στη VRAM των GPUs!]http://www.hwbox.gr/images/news_images/general3.jpg[/NEWS_IMG] Το ισχυρότερο υποσύστημα του υπολογιστή μας μπορεί να "προσφέρει στέγη" σε rootkits και συναφή προγράμματα. Μια ομάδα προγραμματιστών δημοσίευσε ένα νέο rootkit το οποίο μπορεί να κρυφτεί στην VRAM της κάρτας γραφικών και μπορέι να καταγράψει κάθε κίνηση του χρήστη! Μιας και τα τελευταία χρόνια οι GPUs έγιναν όλο και πιο ευέλικτες, με τη χρήση τους να μην περιορίζεται στο gaming καθώς μπορούν να βοηθήσουν και σε άλλους υπολογισμούς όπως στη περίπτωση ενός keylogger και των επίσης γνωστών rootkits. Το rootkit με τη κωδική ονομασία Jellyfish μπορεί να τρέξει σε Nvidia, AMD και Intel κάρτες γραφικών (οι τελευταίες χάρη στο APP SDK της AMD) ενώ τα γνωστά προγράμματα παρακολούθησης του GPU Load όπως για παράδειγμα το GPU-Z αποδεικνύονται άχρηστα αφού το rootkit δεν αφήνει κανένα ίχνος. Το συγκεκριμένο rootkit δεν στέλνει κάποια πληροφορία πουθενά αφού αποτελεί proof of concept, ενώ είναι ένας τρόπος για να δούμε τη κατεύθυνση που θα πάρει το κακόβουλο λογισμικό στο μέλλον! [img_alt=Κακόβουλο λογισμικό μπορεί να βρεθεί και στη VRAM των GPUs!]http://www.hwbox.gr/members/2195-albums570-picture45580.png[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Spying firmware βρέθηκε σε σκληρούς δίσκους]http://www.hwbox.gr/images/news_images/internet.jpg[/NEWS_IMG] Η Εθνική υπηρεσία Πληροφοριών της Αμερικής, γνωστή και ως απλά NSA, καταγράφει κάθε κίνηση όπως αναφέρει το Kaspersky Lab. Η Ρωσική cyber security εταιρεία Kaspersky αναφέρει πως η NSA έχει τοποθετήσει spying backdoors σε χιλιάδες σκληρούς δίσκους της αγοράς, μέσω των οποίων θα μπορεί να έχει πρόσβαση στα δεδομένα των χρηστών. Οι αναλυτές της εταιρείας αναφέρουν ότι οι εν λόγω δίσκοι έχουν πουληθεί σε περιοχές όπως το Πακιστάν, η Ρωσία, η Συρία και η Κίνα και όποια άλλη χώρα "ενδιαφέρει" την NSA. Ανάμεσα στις κατασκευάστριες εταιρείες συγκαταλέγεται η Western Digital, η Seagate, η Toshiba και πολλές άλλες, ενώ οι χώρες ξεπερνούν συνολικά τις 30. Ο τρόπος που λειτουργεί το malware -το οποίο μάλιστα λέγεται πως είναι "άρτια κατασκευασμένο"- αφού βρίσκεται στο firmware του δίσκου, φορτώνεται κατά τη διάρκεια του POST στην μνήμη του συστήματος (RAM) και έως ότου μπούμε στα Windows, αυτό έχει ήδη ενεργοποιηθεί και είναι ικανό να λάβει πλήρη πρόσβαση στο δίκτυο και το filesystem. Μερικές από τις εταιρείες κατασκευής δίσκων όπως οι WD, η Seagate και η Micron είπαν πως δεν γνωρίζουν τίποτα για τα spying προγράμματα, ενώ Toshiba, Samsung και IBM δεν αρνήθηκαν ούτε και τοποθετήθηκαν στο θέμα. [img_alt=Spying firmware βρέθηκε σε σκληρούς δίσκους]http://www.hwbox.gr/members/2195-albums460-picture41525.jpg[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Hackers έκλεψαν χρήματα στην μεγαλύτερη ληστεία ever!]http://www.hwbox.gr/images/news_images/internet.jpg[/NEWS_IMG] Σύμφωνα με ανακοίνωση του Kaspersky Lab, αναφέρεται ως "η πιο έξυπνη επίθεση που έχει γίνει μέχρι σήμερα". Είναι δεδομένο ότι ζούμε στον κόσμο της πληροφορίας, του (κατά τόπους) ελεύθερου internet και των (επίσης κατά τόπους) ελεύθερων αγορών. Μια ομάδα hackers κατάφερε να ληστέψει περίπου 100 τράπεζες σε συνολικά 30 χώρες, καθιστώντας τους κατά πολλά εκατομμύρια πλουσιότερους. Σύμφωνα με αναφορά του Chris Doggett της Kaspersky Labs πρόκειται για την πιο οργανωμένη επίθεση με malware που έγινε σε τραπεζικά συστήματα, καθώς οι "ηλεκτρονικοί εγκληματίες" χρησιμοποιούσαν έξυπνους τρόπους για να μην αφήσουν τα διαδικτυακά τους ίχνη. Οι υπολογιστές που χρησιμοποιούνται από τους υπαλλήλους των τραπεζών για την επεξεργασία των καθημερινών συναλλαγών, χτυπήθηκαν από malware το οποίο έτρεχε για μήνες στο background και κατέγραφε την κάθε τους κίνηση από κάμερες ασφαλείας μέχρι και φωτογραφίες, στοιχεία που πήγαιναν σε "πολυεθνικές" οργανώσεις και μαρτυρούσαν τις καθημερινές λειτουργικές διαδικασίες των τραπεζών και δη των υπαλλήλων! Ύστερα, οι hackers υποδύονταν τους υπαλλήλους της τράπεζας μεταφέροντας χρήματα σε εικονικούς λογαριασμούς σε ΗΠΑ, Ρωσία, Ιαπωνία και Ελβετία και άλλες χώρες με το συνολικό ύψος των χρημάτων να ανέρχεται στα $300 εκ και ενδέχεται να είναι πολλά περισσότερα. Αν και οι τράπεζες που "χτυπήθηκαν" έχουν επονομαστεί, είναι κυρίως στην Ρωσία, τις ΗΠΑ και την Ιαπωνία και οι επιθέσεις γίνονταν από το 2013! [img_alt=Hackers έκλεψαν χρήματα στην μεγαλύτερη ληστεία ever!]http://www.hwbox.gr/members/2195-albums460-picture41454.jpg[/img_alt] Διαβάστε περισσότερα εδώ...

- 7 replies

-

- bank heist

- computer

-

(and 5 more)

Tagged with:

-

[NEWS_IMG=Νέο Malware εμφανίστηκε σε iOS συσκευές]http://www.hwbox.gr/images/news_images/apple2.jpg[/NEWS_IMG] "Κρυφακούει" συνομιλίες ενώ δεν χρειάζεται να είναι jailbroken. Το νέο malware που αναφέρεται και XAgent, είναι μέρος μιας μεγαλύτερης δραστηριότητας που ονομάζεται Pawn Storm. Ο λόγος που ονομάζεται έτσι είναι καθώς το κακόβουλο λογισμικό εισέρχεται πρώτα σε "γειτονικές" συσκευές πριν φτάσει στον "στόχο", μετατρέποντάς τες σε πιόνια. Στην ουσία το γειτονικό iPhone ενδέχεται να είναι κάποιου συναδέλφου, ή ενός συγγενή. Ακολουθεί μια επίθεση phishing με την οποία η εφαρμογή εγκαθίσταται στον "στόχο" χωρίς τη μεσολάβηση του App Store και μπορεί να μεταφερθεί με αρκετούς τρόπους, όπως μέσω της USB. Μέχρι στιγμής, το malware φαίνεται να χτυπά τις συσκευές με iOS 7 και όχι αυτές με το πρόσφατο iOS 8, και συνιστάται να ακολουθήσετε το ρητό "η πρόληψη είναι η καλύτερη θεραπεία" φορτίζοντας το iPhone με το δικό σας φορτιστή και καλώδιο. Επιπλέον, περισσότερες πληροφορίες έχει αναφέρει η Trend Micro για το θέμα τις οποίες μπορείτε να δείτε εδώ. [img_alt=Νέο Malware εμφανίστηκε σε iOS συσκευές]http://www.hwbox.gr/members/2195-albums460-picture41102.jpg[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Masque Attack, νέο malware βρέθηκε στο iOS]http://www.hwbox.gr/members/2195-albums497-picture35029.jpg[/NEWS_IMG] Η κυβέρνηση των ΗΠΑ προειδοποιεί για malware σε iOS 7.1.1, 7.1.2, 8.0 και 8.1. Η επίθεση με το "μεταμφιεσμένο malware" (Masque Attack) οφείλεται σε μια τρύπα ασφαλείας που έχουν τα παραπάνω λειτουργικά της Apple και βρίσκονται στο μεγαλύτερο ποσοστό των συσκευών της εταιρείας, ενώ αποτελούν άμεσο κίνδυνο για την ιδιωτικότητα των χρηστών. Συγκεκριμένα, το malware παίρνει τη μορφή μιας φαινομενικά ασφαλούς εφαρμογής, όμως στην ουσία συνδέει τη συσκευή με έναν server, τροφοδοτώντας τον με τα δεδομένα του χρήστη, φυσικά εν αγνοία του. Αξίζει να αναφέρουμε, ότι το να κλείσουμε την εφαρμογή δεν βοηθά και μπορεί να ανεβάσει στον server τα sms που στέλνουμε, τα email, αλλά και άλλα προσωπικά δεδομένα από τις cache του τηλεφώνου καθώς τα παρακολουθεί συνεχώς όσο τρέχει στο παρασκήνιο. Το malware μπορεί να σταλεί στο θύμα μέσω ενός απλού link από κάποιο email, sms ή chat, προτρέποντάς το να κατεβάσει ένα γνωστό παιχνίδι ή κάτι "πιασάρικο", μια διαδικασία που φαίνεται με κάθε λεπτομέρεια στο βίντεο που ακολουθεί. Φυσικά, σαν μέτρο προστασίας, καλό θα είναι να εξετάζετε κάθε link προτού το ακολουθήσετε, για να μην βρεθείτε προ απροόπτου. [video=youtube;76ogdpbBlsU] [img_alt=Masque Attack, νέο malware βρέθηκε στο iOS]http://www.hwbox.gr/members/2195-albums460-picture36810.jpg[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Watch Dogs με Bitcoin Mining malware!]http://www.hwbox.gr/images/news_images/action1.jpg[/NEWS_IMG] Η πρώτη ημέρα του Watch Dogs συνοδεύτηκε από πολλές πειρατικές εκδοχές του, που όμως έκρυβαν σοβαρούς κινδύνους. Δεν είναι τυχαία η σημερινή μας αναφορά για την πειρατική έκδοση του Watch Dogs η οποία την πρώτη ημέρα της κανονικής κυκλοφορίας του τίτλου εμφανίστηκε στα γνωστά torrentάδικα. Η φαινομενικά "legit" έκδοση έκρυβε έναν σοβαρότατο κίνδυνο. Μετέτρεπε οποιονδήποτε υπολογιστή σε bitcoin miner, αντλώντας recourses προς όφελος του uploader, ή εκείνου που είχε "φτιάξει" την έκδοση δημιουργώντας παράλληλα λανθασμένα συμπεράσματα για τις επιδόσεις του παιχνιδιού! Το malware της έκδοσης δεν ήταν εύκολο να εντοπιστεί και έτσι πολλοί υπολογιστές έπεσαν θύμας αυτής της απάτης. Επίσης λέγεται ότι το malware δημιουργούσε την διεργασία με το όνομα winlogin.exe που αντιστοιχούσε στην winlogon.exe που είναι και η αυθεντική. Τέλος, συνιστάται σε όσους δοκίμασαν την εν λόγω έκδοση, αφού την απεγκαταστήσουν, να περιμένουν κάποιο επίσημο fix από τους παρόχους antivirus. [img_alt=Watch Dogs με Bitcoin Mining malware!]http://www.hwbox.gr/members/2195-albums419-picture26958.jpg[/img_alt] Διαβάστε περισσότερα εδώ...

- 2 replies

-

- antivirus

- bitcoin mining

-

(and 3 more)

Tagged with:

-

[NEWS_IMG=Κατακόρυφη αύξηση malware στο Google Play Store]http://www.hwbox.gr/images/news_images/internet.jpg[/NEWS_IMG] Σύμφωνα με έρευνα της RiskIQ, το κακόβουλο λογισμικό στο Play store της Google έχει αυξηθεί κατά 400% από το 2011 έως το 2013. Σε αυτά τα χρόνια, βρέθηκαν περίπου 11,000 κακόβουλες εφαρμογές οι οποίες αυξήθηκαν στις 42,000 μέσα στο 2013, ένας αριθμός αρκετά μεγάλος. Μάλιστα, οι κατηγορίες που επλήγησαν είναι κυρίως ότι έχει να κάνει με personalization, enertainment, education/books αλλά και media/sport apps αναφέρει η RiskIQ. Επίσης, ο εκπρόσωπος της εταιρείας, Ηλίας Μανούσος σημειώνει πως η αύξηση των εφαρμογών προσέλκυσε αρκετούς εγκληματίες στο να διαδώσουν κακόβουλο λογισμικό, για να διαπράξουν απάτες και κλοπές ιδιωτικών στοιχείων. [img_alt=Κατακόρυφη αύξηση malware στο Google Play Store]http://www.hwbox.gr/members/2195-albums321-picture22520.png[/img_alt] Διαβάστε περισσότερα εδώ...

-

- googla play store

- malware

-

(and 1 more)

Tagged with:

-

[NEWS_IMG=Πόσο κινδυνεύουν οι gamers από hackers;]http://www.hwbox.gr/images/news_images/internet.jpg[/NEWS_IMG] Έρευνα της Kaspersky Lab προειδοποιεί τους gamers. Εταιρεία προστασίας μέσω διαδικτύου ενημερώνει πως οι gamers είναι ο πρωταρχικός στόχος των hackers. Σύμφωνα με αποτελέσματα της Kaspersky Lab, συνολικά 34 χιλιάδες gamers κινδυνεύουν σε καθημερινή βάση από hackers, με σύνολο που φτάνει τα 11.7 εκατομμύρια για ολόκληρο το 2013. Μάλιστα, τα malwares που καταμετρήθηκαν φτάνουν τα 4.6 εκατομμύρια για το έτος που διανύουμε. Η Ισπανία, η Πολωνία και η Ιταλία είναι οι πρώτες σε επιθέσεις από ευρωπαϊκές χώρες. Η Kaspersky Lab προειδοποιεί τους χρήστες να χρησιμοποιούν τους λογαριασμούς τους με σύνεση, να αλλάζουν συχνά τους απαραιτήτως "δυνατούς" κωδικούς τους και να κρατάνε τα ηλεκτρονικά τους συστήματα υγιή από ιούς ή άλλο κακόβουλο λογισμικό. [img_ALT=Πόσο κινδυνεύουν οι gamers από hackers;]http://www.hwbox.gr/members/2195-albums277-picture19607.jpg[/img_ALT] Ένας... "hacker" εν ώρα δράσης! Διαβάστε περισσότερα εδώ...

- 3 replies

-

- hackers attack gamers

- kaspersky lab

-

(and 3 more)

Tagged with:

-

[NEWS_IMG=NOD32 Antivirus 5 και Smart Security 5: Ανανεωμένα λογισμικά ασφαλείας από την ESET]http://www.hwbox.gr/images/imagehosting/1354de39b793fc2d.jpg[/NEWS_IMG]Η ESET, γνωστή εταιρεία λογισμικού ασφαλείας που εδρεύει στην Μπρατισλάβα, ανακοίνωσε πρόσφατα την διάθεση δύο ενημερωμένων εκδόσεων των NOD32 Antivirus 5 και Smart Security 5. Τα νέα λογισμικά ασφαλείας της ESET περιλαμβάνουν βελτιωμένες ικανότητες ανίχνευσης απειλών αφενός, αλλά και multi-layered χαρακτηριστικά ασφαλείας αφετέρου. Ας μιλήσουμε τώρα αναλυτικά σχετικά με τα χαρακτηριστικά των εν λόγω antivirus. Αρχικά ο γονικός έλεγχος δίνει την δυνατότητα στους χρήστες να ορίσουν πρόσβαση σε συγκεκριμένες ιστοσελίδες και να αποτρέψουν αυτήν από άλλες, ανάλογα με το περιεχόμενό τους. Το ESET Live Grid είναι μια cloud-based τεχνολογία ασφαλείας που αυξάνει σημαντικά τις επιδόσεις του υπολογιστή σας, τεχνολογία που αποτελεί μια επαναστατική αλλαγή στο ThreatSense.Net, ένα cloud-based σύστημα της ESET συλλογής malware. Προχωρώντας συναντούμε το Removable Media Management που παρέχει έναν λεπτομερή έλεγχο των αφαιρούμενων μέσων αποθήκευσης για να αποφευχθεί η μετάδοση κάθε είδους απειλών μέσω αυτών. Υπάρχουν άλλωστε στοιχεία που δείχνουν ότι μεγάλο μέρος των απειλών και των ιών εξαπλώνονται μέσω αφαιρούμενων μέσων αποθήκευσης. Οι χρήστες αυτόματα καλούνται μέσω του προγράμματος να σκανάρουν όλα τα flash drives που βρίσκονται συνδεδεμένα στον υπολογιστή τους έτσι ώστε να μπλοκαριστούν τυχόν ύποπτα αρχεία. Επιπροσθέτως διαθέτουν το Advanced Host-based Intrusion Prevention System γνωστό και ως (HIPS), ένα χαρακτηριστικό που προσθέτει ακόμη ένα επίπεδο ασφαλείας στον υπολογιστή σας θωρακίζοντάς το έναντι εξωτερικών απειλών, με το να μην επιτρέπει αλλαγές στο σύστημα χωρίς την συγκατάθεση του χρήστη. Τέλος έχουμε και το Gamer Mode. Με αυτό το feature το antivirus τίθεται σε σιωπηλή λειτουργία προκειμένου να μην ενοχλείται ο χρήστης κατά την διάρκεια του παιχνιδιού με αναδυόμενες ειδοποιήσεις. [img_ALT=NOD32 Antivirus 5 και Smart Security 5: Ανανεωμένα λογισμικά ασφαλείας από την ESET] http://www.hwbox.gr/images/imagehosting/26294e7228001facd.jpg[/img_ALT][img_ALT=NOD32 Antivirus 5 και Smart Security 5: Ανανεωμένα λογισμικά ασφαλείας από την ESET]http://www.hwbox.gr/images/imagehosting/26294e7228002b273.jpg[/img_ALT] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Kaspersky hardware anti-virus: Πλήρη προστασία από τα επίμονα malwares]http://www.hwbox.gr/images/imagehosting/1354b7ee684ad7dc.jpg[/NEWS_IMG]Η ασφάλεια ενός υπολογιστή είναι ένας σημαντικός κλάδος που απασχολεί πολλές εταιρείες ανά τον κόσμο και φυσικά θα έπρεπε και τον κάτοχο του. Οι γνώστες θα έχουν εξοικειωθεί πλέον με την ιδέα πως τα περισσότερα συστήματα που τρέχουν πάνω σε λογισμικό της Microsoft είναι αρκετά ευπαθή και πως δεν υπάρχει καμία μέθοδος που να προστατεύει πλήρως αυτό το σύστημα, τουλάχιστον όσο βρίσκονται σε στάδιο λογισμικού. Η Kaspersky AV μελετάει το ενδεχόμενο ενός νέου τρόπου προστασίας που βρίσκονται στο υλικό κομμάτι του υπολογιστή μας, για μια δόση περίσσειας ασφαλείας. Η ιδέα του hardware based anti-virus δεν αποτελεί κάτι καινοτόμο στον κλάδο των IT, ωστόσο είναι η πρώτη φορά που μια εταιρεία σκέφτεται να την υλοποιήσει ενσωματώνοντας το anti-virus είτε στους ίδιους τους δίσκους, είτε στον sata controller. Ο λόγος που γίνεται αυτό επιδιώκει στην πλήρη διάγνωση όλων των ειδών παρείσακτων εισβολέων που αναβαθμίζουν τα δικαιώματα τους μέσα στο λειτουργικό και τρέχουν λανθασμένο κώδικα με ολέθριες επιπτώσεις σε αρκετές περιπτώσεις. Ο σκοπός της εισαγωγής του anti-virus είναι για να αποτρέπει την διείσδυση του κακόβολου κώδικα στην μνήμη του συστήματος, και φυσικά να επιτρέπει αναβαθμίσεις που δεν θα μπορούν με κανένα μέσο να αλλοιωθούν. Το επίτευγμα έχει περάσει στο US Patent με τον κωδικό 7657941 και ο δημιουργός του, Oleg Zaitsev, δηλώνει πως είναι η καλύτερη και μοναδική μέθοδος για την εξασφάλιση απόρριψης εκτέλεσης κακόβουλου κώδικα στη μνήμη του συστήματος. Μένει να δούμε πότε πρόκειται να εκτελεστούν κάποιες πειραματικές μετρήσεις, και τι θα γίνει με την απόκριση του συστήματος, όταν ένα τέτοιου είδους «φάρμακο» θα παρεμβάλλεται ανάμεσα στο υλικό μας. Διαβάστε περισσότερα εδώ . . .

- 17 replies

-

- hard disk

- hardware based av

-

(and 3 more)

Tagged with:

.jpg.b4a6d4a803009dd6f752d9e1106617e2.jpg)

.jpg.1603147f7e694df1d2ef52443774267f.jpg)