Exploit σε Intel CPU διορθώνεται με αρνητικές συνέπειες

Έρευνα δείχνει πως x86-64 επεξεργαστές που αγοράστηκαν τα τελευταία 10 χρόνια έχουν μια αρκετά σημαντική τρύπα ασφαλείας που διορθώνεται, αλλά όχι χωρίς συνέπειες.

Πιο ειδικά, οι πηγές αναφέρονται σε σχεδιαστικό σφάλμα στους επεξεργαστές αρχιτεκτονικής x86-64 της Intel που κυκλοφορούν τα τελευταία 10 χρόνια στην αγορά. Η λύση θα έρθει μεν σε software μορφή, αλλά όχι χωρίς συνέπειες στην καθημερινή χρήση των μηχανημάτων, δηλώνουν ειδικοί. Το kernel memory leak απ' το οποίο επί της ουσίας "πάσχουν" οι επεξεργαστές αποτελεί μια μείζονος σημασίας τρύπα ασφαλείας - exploit που μπορούν να αξιοποιήσουν hackers για την υποκλοπή δεδομένων από το σύστημα, κάτι που ενδεχομένως οδηγήσει σε καταστροφικές συνέπειες.

Το πρόβλημα βρίσκεται στα "κατώτερα στρώματα" του λειτουργικού και έχει να κάνει με τον kernel του OS (τόσο των Windows, όσο και των Linux/macOS) και τα προγράμματα που επικοινωνούν μαζί του για διάφορους λόγους. Πρακτικά μια εφαρμογή τρίτου ή ακόμη και ένας απλός JavaScript κώδικας σε έναν περιηγητή μπορεί να "δει" προστατευμένα τμήματα της μνήμης χωρίς εξουσιοδότηση, κάτι που φυσικά μπορεί να κάνει πιο εύκολο το exploit από κάποιο malware.

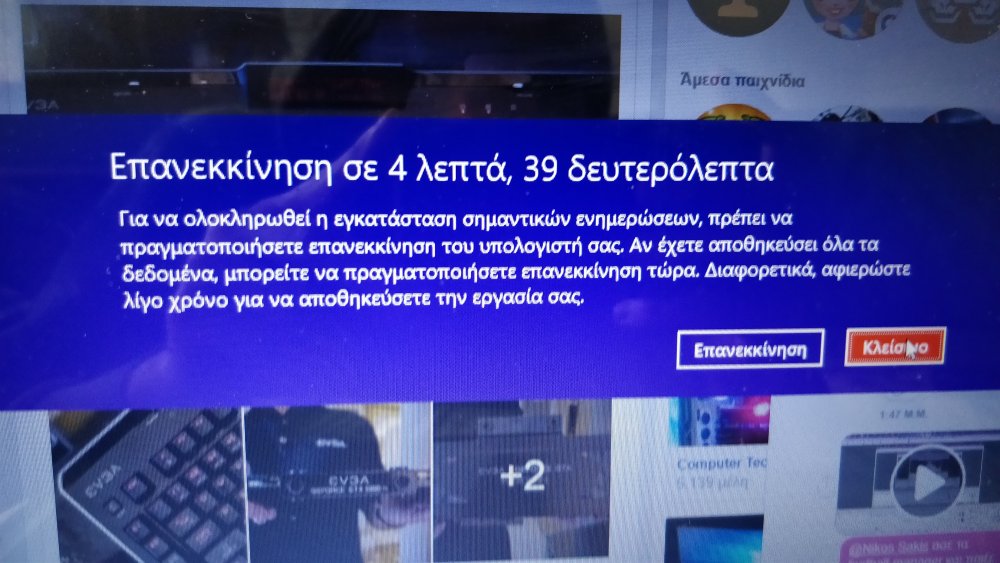

Επειδή το πρόβλημα επηρεάζει γενικά τους επεξεργαστές της Intel, patch θα κυκλοφορήσουν για όλα τα γνωστά λειτουργικά συστήματα που κυκλοφορούν. Η Microsoft το έχει δώσει ήδη στους Insiders μέσα στον Δεκέμβριο ενώ η σταθερή έκδοση αναμένεται σύντομα σε όλους τους χρήστες του OS. Παράλληλα όσοι έχουν Linux θα λάβουν και αυτοί την αναβάθμιση σύντομα στις διανομές τους με το macOS να είναι και αυτό έτοιμο να πάρει το fix τις επόμενες εβδομάδες σύμφωνα με την Apple.

Το σημαντικότερο στο όλο θέμα είναι πως το fix δε θα έρχεται χωρίς "παρενέργειες". Σε δοκιμές που έκανε το Phoronix, γνωστό για τις έρευνες και τα benchmarks που πραγματοποιεί στη πλατφόρμα του Linux, βρήκε πως στη χειρότερη περίπτωση, εφαρμογές που "διακινούν" αρκετά δεδομένα (compression μεταξύ άλλων) ενδέχεται να δουν πτώση των επιδόσεων της τάξης του 30%, ενώ όπως όλα δείχνουν το fix δε θα επηρεάσει το gaming με dedicated κάρτα γραφικών.

Αξίζει επίσης να σημειωθεί πως η αλλαγή στον κώδικα θα κάνει πιο αργούς και τους επεξεργαστές της AMD, παρά το γεγονός πως σε ανακοίνωσή της η εταιρία δήλωσε πως οι επεξεργαστές της δεν έχουν κανένα απολύτως πρόβλημα που σχετίζεται με αυτό της Intel, ζητώντας μάλιστα και την εξαίρεση από το fix.

exploit, patch, javascript, x86-64 , kernel memory leak

stavros

Ένα πράγμα σαν "κούρεμα καταθέσεων" να ουμ ![]()

MetallicGR

PSI στο CPU? ![]()

Farkadonitis

ναι ρεγαμοτι την μανα του!!!

gdp77

Σε όσους τρέχουν benchmarks που δείχνουν ίδιες ή και καλύτερες επιδόσεις ή όσους διάβασαν από γνωστά sites early benchmarks που λένε ότι δεν τρέχει και τίποτα:

ΔΕΝ έχετε πατσαριστεί. Τόσο απλά. Στην καλύτερη τα συστήματά σας έχουν μερικώς γίνει update αλλά όχι πλήρως. Η ίδια η Microsoft (εδώ) αναφέρει μεταξύ άλλων:

Microsoft warns that most benchmarks we’ve seen reported “do not include both OS and silicon updates.

Εν ολίγοις, σύμφωνα με την MS η πτώση των επιδόσεων είναι δεδομένη και αναμένεται ως εξής:

- Windows 10 running on Skylake, Kaby Lake or newer CPU show benchmarks show “single-digit slowdowns”, but most users shouldn’t expect to see noticeable slowdowns

- Windows 10 running on Haswell or older CPUs “show more significant slowdowns” and “some users will notice a decrease in system performance”

- Windows 7 or Windows 8 running on Haswell or older CPUs means “most users will notice a decrease in system performance

Επίσης :

Windows 7 and Windows 8 will be the worst hit simply because these older operating systems have features like kernel-level font rendering that will be impacted by the Spectre and Meltdown mitigations even further than Windows 10.

Διαβάστε όλο το άρθρο: Microsoft reveals how Spectre updates can slow your PC down

gdp77

Για όσους τρέχουν Linux mint πλήρης ενημέρωση για τα διαθέσιμα patch --> Security notice: Meltdown and Spectre

Για όσους τρέχουν ubuntu --> Ubuntu Updates for the Meltdown / Spectre Vulnerabilities

gdp77

Ιδού και η επιβεβαίωση από Intel για performance hit:

https://newsroom.intel.com/news/intel-offers-security-issue-update/

Based on our tests on SYSmark 2014 SE, a leading benchmark of PC performance, 8th Generation Core platforms with solid state storage will see a performance impact of 6 percent or less*. (SYSmark is a collection of benchmark tests; individual test results ranged from 2 percent to 14 percent.)

Άρα μιλάμε για ~6% με 8ης γενιάς core και προφανώς τα νούμερα αυξάνονται όσο παλαιότερο είναι το hardware.

billpeppas

Μόνοι "κερδισμένοι" πρός το παρών οι gamers όπου δεν φαίνεται να επηρρεάζεται καθόλου η απόδοση.

billpeppas

On 1/5/2018 at 3:44 PM, gdp77 said:Στα Windows πλήρες patch δεν υπάρχει και ό,τι bench κυκλοφόρησε που δείχνει μηδενικές επιπτώσεις στις επιδόσεις είναι στα πλαίσια του damage control της Intel.

Sent from my Redmi Note 2 using Tapatalk

Χαλάρωσε λίγο.

Για αρχή μην λες παπαριές.

Κανείς δεν έχει πει για "μπάλωμα" patch, και αν έχεις αποδείξεις ότι δεν είναι πλήρες το patch, παρακαλείσαι να το αποδείξεις.

Έχω PC διαθέσιμο με το patch, περιμένω να μου το hackάρεις με το exploit εφόσον όπως ισχυρίζεσαι το patch της Microsoft δεν είναι πλήρες.

stavros

Νομίζω πως κανείς δεν έχει αρνηθεί ότι θα έχει performance hit, ακόμα και η ίδια η Intel το είχε αναφέρει στην πρώτη της ανακοίνωση "Contrary to some reports, any performance impacts are workload-dependent, and, for the average computer user, should not be significant and will be mitigated over time." Αλλά και τα αρχικά posts περί καθολικής μείωσης 30% του performance στους Intel πήραν και αυτά πολλά hits. Ακόμα και τα early bench δείχνανε hit (έστω και χωρίς το silicon update), βέβαια το hit που δείχνανε δεν επηρέαζε την πλειοψηφία των χρηστών που παρακολουθούν τα εν λόγω γνωστά sites γιατί αυτοί είναι κυρίως gamers, ακόμα το hit δεν θα μπορούσε να γίνει αισθητό σε real life.

Τώρα τι νοούν αυτοί average computer user, ίσως εννοούν από skylake και άνω (σχετικό).

Όσον αφορά στο patch της MS (και των υπολοίπων OS), πιστεύω πως ένα χρόνο τώρα το δούλευαν και είναι πολύ μεγάλο ρίσκο (όχι μόνο για την Intel αλλά και για τους άλλους MS, Apple etc.) να βγάλουν ένα patch το οποίο από τη στιγμή που γίνει γνωστό το θέμα, το patch δεν καλύπτει τους χρήστες ως προς την ασφάλεια.

Αυτό που περιμένω είναι να βγούνε οριστικά και αναλυτικά bench, από "έγκυρες" πηγές και όχι από ενδεχομένως fanboys users (εκατέρωθεν) και ευελπιστώ σε ενδεχόμενο optimization που θα μειώνει το hit.

Τέλος, αυτό που εύχομαι είναι να μειωθεί όσο γίνεται περισσότερο το hit, όχι για την Intel ή την AMD, αλλά για μην φάω πακέτο και τρέχω νωρίτερα για upgrade.

Υ.Γ. Δεν έχω κάνει κάποιο bench, ούτε έχω και κάποιο reference, αλλά μέχρι προχθές με το update των Win10 σε haswell 4670k δεν έχω παρατηρήσει κάποια αισθητή διαφορά, τουλάχιστον στη μέχρι τώρα χρήση του pc (broswe, upload, gaming, MS office). Η δε asrock ακόμα μου διαθέτει bios 2016/4/28 για το z87, εκτός αν δεν απαιτείται bios update.

stavros

Έχω 2 ερωτήματα:

1. Ποιος είναι ο τρόπος να βάλεις τα win10 χωρίς το patch ?

2. Τα Yorkfield δεν έχουν θέματα ασφάλειας ?

μπας και κάνουμε κάποιο προσωπικό benchmark να συγκρίνουμε διαφορές.

gdp77

Δες τα links πιο πάνω από Intel και MS για να δεις ότι δε λέω παπαριές.Αν δεν έχεις και silicon patch είσαι ξεβρακωτος. Πόσο δεν ξέρω, ούτε οι ίδιοι λένε ή δεν ξέρουν και αυτοί. Και ΨΑΞΟΥ στο νετ να δεις ότι τα patch για το Spectre είναι ημίμετρα, ακόμα δεν ξέρουν 100% πώς να το φτιάξουν και αν είναι εφικτό να φτιαχτεί με patch και ότι θα τους απασχολεί για τους επόμενους μήνες. Τώρα για την πρόκληση να σε χακαρω , δεν μπορώ καθώς δεν είμαι χάκερ ούτε και έχω τις σχετικές γνώσεις, αλλά νομοτελειακά given time, θα γεμίσει το net από exploits, να τεσταρεις οσο τραβάει η ψυχή σου.Χαλάρωσε λίγο.Για αρχή μην λες παπαριές.

Κανείς δεν έχει πει για "μπάλωμα" patch, και αν έχεις αποδείξεις ότι δεν είναι πλήρες το patch, παρακαλείσαι να το αποδείξεις.

Έχω PC διαθέσιμο με το patch, περιμένω να μου το hackάρεις με το exploit εφόσον όπως ισχυρίζεσαι το patch της Microsoft δεν είναι πλήρες.

Edit: Δες και εδώ την είδηση που αναφέρει μεταξύ άλλων ότι το patching για Spectre έχει μέλλον πολύ ακόμα... : https://www.hwbox.gr/forum/index.php?/topic/35650-Οι-κάτοχοι-Haswell-ή-παλιότερων-CPU-θα-επηρεαστούν-περισσότερο-με-το-Spectre-patch

Sent from my Redmi Note 2 using Tapatalk

gdp77

1) βρίσκεις ένα iso updated μέχρι Δεκέμβριο 2017 (creators update) και κάνεις εγκατάσταση χωρίς internet.Έχω 2 ερωτήματα:

1. Ποιος είναι ο τρόπος να βάλεις τα win10 χωρίς το patch ?

2. Τα Yorkfield δεν έχουν θέματα ασφάλειας ?

μπας και κάνουμε κάποιο προσωπικό benchmark να συγκρίνουμε διαφορές.

2) Άγνωστο. Αρχικά λέγανε για όλους τους επεξεργαστές core , μετά αναφέρθηκε ότι επηρεάζονται όλοι των τελευταίων 20 ετών.

Sent from my Redmi Note 2 using Tapatalk

stavros

Για όποιον ενδιαφέρεται υπάρχουν διάφορα tools. Βρήκα και αυτό Dism++ https://www.chuyu.me/en/index.html το οποίο λέει Choose your updates -- and no worries. Προφανώς υπάρχουν πολλά tools σαν και αυτό.

antonis

έχω κλειστά τα updates σε 7αρια δεν φοβου τίποτα ![]()

stavros

Εδώ τα benchmarks της Intel αναλυτικότερα.

asder

stavros

An Update on AMD Processor Security (1/11/2018)

https://www.amd.com/en/corporate/speculative-execution

Google Project Zero (GPZ) Variant 1 (Bounds Check Bypass or Spectre) is applicable to AMD processors.

- We believe this threat can be contained with an operating system (OS) patch and we have been working with OS providers to address this issue.

GPZ Variant 2 (Branch Target Injection or Spectre) is applicable to AMD processors.

- While we believe that AMD’s processor architectures make it difficult to exploit Variant 2, we continue to work closely with the industry on this threat. We have defined additional steps through a combination of processor microcode updates and OS patches that we will make available to AMD customers and partners to further mitigate the threat.

GPZ Variant 3 (Rogue Data Cache Load or Meltdown) is not applicable to AMD processors.

- We believe AMD processors are not susceptible due to our use of privilege level protections within paging architecture and no mitigation is required.

stavros

9. Is my device protected after I’ve applied the Windows security updates Microsoft released on January 3, 2018?

To get all available protections for your device(s) against the three vulnerabilities described in this advisory, you must install the security updates for Windows and apply microcode updates provided by your hardware OEM.

If your OEM does not provide a microcode update, or if you are unable to apply it, the Windows security updates released on January 3, 2018 alone address:

- CVE-2017-5753 - Bounds check bypass (Variant 1, Spectre)

- CVE-2017-5754 - Rogue data cache load (Variant 3, Meltdown)

To address CVE-2017-5715 - Branch target injection (Variant 2, Spectre), you must apply a microcode update in conjunction with the Windows security update. Any questions regarding microcode updates must be directed to your OEM. Systems without updated microcode remain vulnerable to information disclosure as described in FAQ 9 (8): What is the scope of the vulnerabilities?

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV180002

Άρα, το microcode update για ασφαλές pc απαιτείται μόνο για το Variant 2, Spectre ?

billpeppas

Αν βγεί για κάθε CPU το microcode το βάζεις εύκολα ( inject ) στο BIOS οποιασδήποτε μητρικής αρκετά εύκολα.

stavros

Το θέμα μου είναι (haswell) πως μέχρι στιγμής βγάζουν σιγά σιγά μόνο για τα CPU του εμπορίου, για τα παλιά ακόμα τίποτα.

billpeppas

Έχει ακόμα ζουμί η υπόθεση και επειδή είναι δύσκολα θέματα στην επίλυση θα πάρει χρόνο να βγάλουνε τελικά patches/microcodes για όλα τα CPU.

X4K4

εγω θελω να δω αιμα!!!!!

γιατι τα μπλε ξινανε τα @@@@ τοσο καιρο

asder

οταν λες "τα μπλε" εννοείς τα στρουμφακια;;

.thumb.png.739b19f4a6b727876f6bfc74291d4ffa.png)