Search the Community

Showing results for tags 'security'.

-

Αυστριακή ομάδα ερευνητών βρήκε μια τρύπα ασφαλείας σε επεξεργαστές της AMD, και η εταιρία απαντά. Το σημαντικότερο στοιχείο όπως αναφέρει το σχετικό έγγραφο των ερευνητών είναι πως για να λειτουργήσει το νεότερο exploit θα πρέπει να συνδυαστεί με πολλά ακόμα, κάτι που αυξάνει το βαθμό πολυπλοκότητας - και φυσικά δεν είναι κάτι τελείως νέο στο χώρο του PC. Το exploit σαν σύνολο ονομάζεται Take A Way και λόγω αυτού δεν θεωρείται νέο αφού βασίζεται σε πολλές υπάρχουσες ευπάθειες στους επεξεργαστές της εταιρίας για να λειτουργήσει. Όπως και άλλες περιπτώσεις, έτσι και εδώ ένα πρόγραμμα που τρέχει τη δεδομένη στιγμή στον επεξεργαστή μπορεί να 'δει' γειτονικά δεδομένα από άλλες εφαρμογές ενώ το συλλογικό exploit μπορεί να σπάσει κλειδιά κρυπτογράφησης AES εκτός φυσικά από το να αντλήσει κάποια δεδομένα των χρηστών μέσω του predictor των επεξεργαστών, ως εκ τούτου το exploit θεωρείται speculation-based επίθεση. Πέρα από αυτά, το συγκεκριμένο είναι ίσως το δυσκολότερο για να λειτουργήσει και γι' αυτόν τον λόγο η απάντηση της AMD ήταν εύκολη και άμεση, απαντώντας στους ερευνητές σχετικά με το θέμα. Η εταιρία λέει πως για τη καλύτερη ασφάλεια των χρηστών, αυτοί καλό είναι να κρατήσουν τις εφαρμογές τους όπως και το λειτουργικό σύστημα ενημερωμένα, αφού οποιαδήποτε fix θα περάσει το συντομότερο δυνατό σε αυτά. Επιπλέον αναφέρει στους προγραμματιστές πως καλό είναι να ακολουθούν την ορθή μεθοδολογία όσον αφορά το σωστό γράψιμο των εφαρμογών όπως και τη διατήρηση των βιβλιοθηκών που αξιοποιούνται στο προγραμματισμό στις πιο πρόσφατες εκδόσεις τους. Πηγή. Βρείτε μας στα Social:

- 3 replies

-

- 1

-

-

- speculation-based attack

- 2020

-

(and 7 more)

Tagged with:

-

Η Intel βρίσκεται και πάλι σε δύσκολη θέση σύμφωνα με ερευνητές της Positive Technologies που βρίσκεται στη καρδιά της Converged Security and Management Engine (CSME). Η συγκεκριμένη ευπάθεια όπως αναφέρεται βρίσκεται σε πλήθος επεξεργαστών και επηρεάζει αρκετά μοντέλα επεξεργαστών αφού είναι δεκάδες τα μοντέλα που ενσωματώνουν αυτή τη μονάδα στο εσωτερικό. Η Converged Security and Management Engine είναι μια μηχανή ασφαλείας που τρέχει στους επεξεργαστές της Intel φροντίζοντας την ασφάλεια των εφαρμογών που τρέχουν στη πλατφόρμα και όπως αναφέρει η εταιρία, το πρόβλημα επηρεάζει όλους τους επεξεργαστές 6ης γενιάς και έπειτα όπως και μερικούς Xeon για τη consumer κατηγορία ενώ σημειώνεται ότι το Ice Point chipset, πιθανόν αυτό της 10ης γενιάς επεξεργαστών τελικά δε θα επηρεάζεται, ωστόσο στους επεξεργαστές θα υπάρχουν αρκετές ευπάθειες που έχουν ανακαλυφθεί εδώ και καιρό. Το πρόβλημα είναι αρκετά δύσκολο να αξιοποιηθεί από κάποιον με κακές προθέσεις για να βλάψει ένα σύστημα (χρειάζεται και φυσική επαφή στο μηχάνημα) αλλά το χειρότερο σε αυτή τη περίπτωση είναι πως ενδέχεται να μη δούμε κάποιο fix από τους OEMs, αφού το πρόβλημα βρίσκεται στο τόσο σε hardware επίπεδο όσο και στη boot ROM του συστήματος, οπότε το software fix θα περιορίσει στο μισό το πρόβλημα και δε θα το διορθώσει πλήρως. Πηγή. Βρείτε μας στα Social:

-

Υπάρχουν ακόμα κίνδυνοι από τη χρήση τέτοιων τεχνολογιών και θεωρείται ότι χρειάζονται μερικές νομοθετικές ρυθμίσεις. Ο βιομετρικός έλεγχος κλειδώματος των σύγχρονων συσκευών όπως τα smartphones είναι η νέα μορφή προστασίας των δεδομένων μας από τα 'περίεργα βλέμματα' και ήρθε από αρκετές εταιρίες τα τελευταία χρόνια. Οι υλοποιήσεις μερικών εταιριών ωστόσο έχουν δείξει ότι αυτός ο τρόπος μπορεί να μην είναι και ο πιο ασφαλής, οπότε ενδέχεται να ακυρώνει την ασφάλεια που υποστηρίζει από την αρχή η κάθε εταιρία. Στην αρχή είχαμε δει αντίστοιχες υλοποιήσεις από τη Samsung στη σειρά Galaxy ενώ από τις πρώτες κιόλας εβδομάδες είδαμε χρήστες να ξεγελούν το σύστημα με τη χρήση απλά μιας φωτογραφίας του χρήστη. Αυτός είναι ένας από τους σημαντικούς λόγους που η ΕΕ θα ρίξει το banhammer της στον συγκεκριμένο τρόπο κλειδώματος μιας συσκευής και σημειώνεται ότι δεν επηρεάζει κανένα άλλο βιομετρικού τύπου κλείδωμα όπως για παράδειγμα το δακτυλικό αποτύπωμα και αξίζει να τονίσουμε ότι η νομοθεσία αυτή δεν έχει ανακοινωθεί επίσημα, όμως αυτό θα γίνει σύντομα και πρόκειται περισσότερο για προτροπή των πολιτών παρά για οτιδήποτε άλλο. Η διάρκεια της 'απαγόρευσης' είναι άγνωστη και εξαρτάται από το πόσο γρήγορα θα λυθούν τα όποια θέματα θεωρεί η EE ότι επηρεάζουν την ασφάλεια των ανθρώπων, ενώ θα μάθουμε περισσότερα τον Φεβρουάριο όταν και αναμένεται να δούμε τη νομοθεσία να μπαίνει σε τροχιά. Πηγή. Βρείτε μας στα Social:

-

- 1

-

-

- europe

- facial recognition

-

(and 2 more)

Tagged with:

-

Ένα από αυτά μάλιστα φαίνεται πως έχει τη μεγαλύτερη επίπτωση στις επιδόσεις, δείχνουν μετρήσεις. Η Intel αναγνώρισε ακόμα περισσότερα θέματα ασφαλείας στους επεξεργαστές της και στο μηνιαίο report της αυτόν τον μήνα έδωσε στη δημοσιότητα 77 νέες ευπάθειες, όχι μόνο στα CPU, αλλά και σε άλλα υποσυστήματα όπως στα Intel graphics και στους ethernet controllers της. Τα 67 από αυτά τα εντόπισε με τις εσωτερικές δοκιμές της η Intel ενώ τα υπόλοιπα 10 προέρχονται από εξωτερικές πηγές που επικοινώνησαν με την εταιρία για την επίλυσή τους, κάτι που γίνεται αρκετά συχνά και 'ήσυχα' με πολλές ακόμη εταιρίες του χώρου. Μπορεί ο όγκος των πιθανών exploits να είναι μεγάλος, όμως ένα από αυτά δείχνει να κεντρίζει το ενδιαφέρον όσων ενδιφέρονται για τις επιδόσεις των συστημάτων τους. Το JCC Erratum επηρεάζει όλες τις πρόσφατες γενιές επεξεργαστών της εταιρίας Coffee Lake, Amber Lake, Cascade Lake, Skylake, Whiskey lake, Comet Lake, Kaby Lake και έχει να κάνει με τις κοντινές cache του CPU και μπορεί να περιοριστεί μέσω firmware update. Οι μετρήσεις του Phoronix σε περιβάλλον Linux έδειξαν πως σε ορισμένα workloads η πτώση των επιδόσεων είναι υπαρκτή και μεγαλύτερη από το 'έως 4%' που ισχυρίζεται η εταιρία. Για να αντισταθμίσει την πτώση των επιδόσεων η Intel έχει διαθέσει στη πλατφόρμα του Linux ένα εργαλείο που φροντίζει να περιορίσει τα 'jump' εντολές έως ότου το software αναβαθμιστεί κατάλληλα. Σε gaming εφαρμογές η πτώση εξακολουθεί και είναι εμφανής σε μερικούς από τους τίτλους που δοκιμάστηκαν, ενώ σε άλλους είναι μηδενική με απώλειες της τάξης του 1 με 3 frames κατά μέσο όρο. Πηγή. Βρείτε μας στα Social:

-

500MB από αποστολές της NASA στον Άρη φαίνεται πως υποκλάπηκαν από servers της NASA και σε αυτό βοήθησε ένα Raspberry Pi των 40 δολαρίων! Η National Aeronautics and Space Administration ανέφερε πως πέρυσι hackers εισέβαλαν στο τμήμα Jet Propulsion Laboratory (JPL) και κατάφεραν να υποκλέψουν 500MB δεδομένων από αποστολές της NASA στον 'κόκκινο πλανήτη'. Η επίθεση έγινε αξιοποιώντας ένα Raspberry Pi το οποίο βρισκόταν στο δίκτυο του εργαστηρίου και έτσι απέκτησε πρόσβαση σε ένα κεντρικό σύστημα το οποίο περιελάμβανε όλες τις παραπάνω πληροφορίες για τις αποστολές της NASA στον Άρη. Οι διαχειριστές των συστημάτων είδαν επίσης ότι η elavated πρόσβαση σε εφαρμογές και συστήματα ήταν δυνατή ακόμα και από τερματικά που δεν είχαν έγκριση οπότε αυτό επέτρεψε στον hacker να παραμείνει για αρκετό καιρό μη ανιχνεύσιμος από τους διαχειριστές. Η NASA δημοσίευσε και μια σχετική αναφορά για το θέμα πριν από μερικές ημέρες και μπορείτε να τη διαβάσετε εδώ. Πηγή. Βρείτε μας στα Social:

-

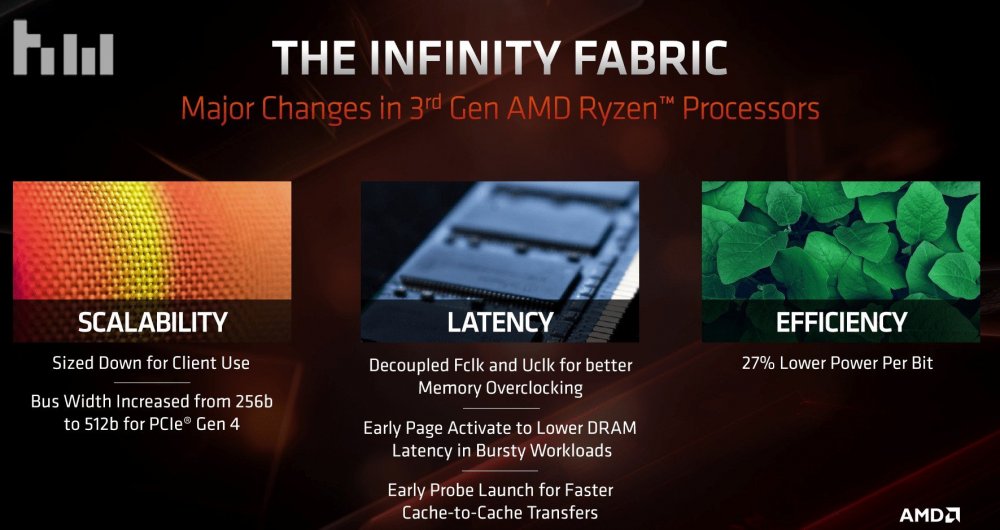

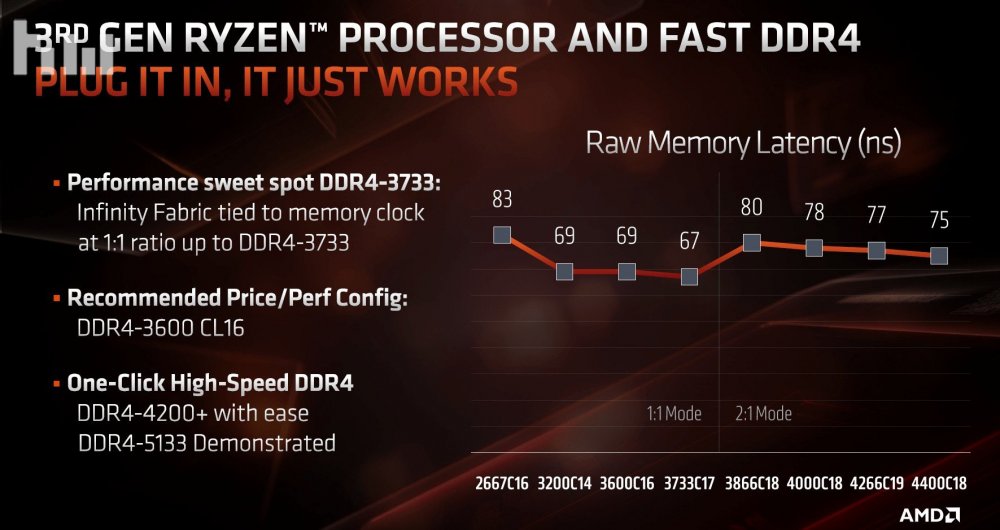

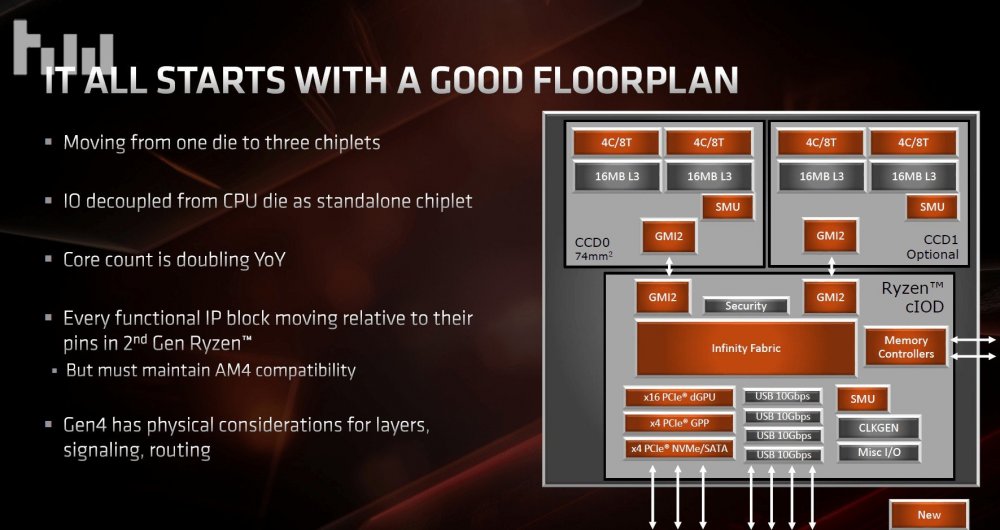

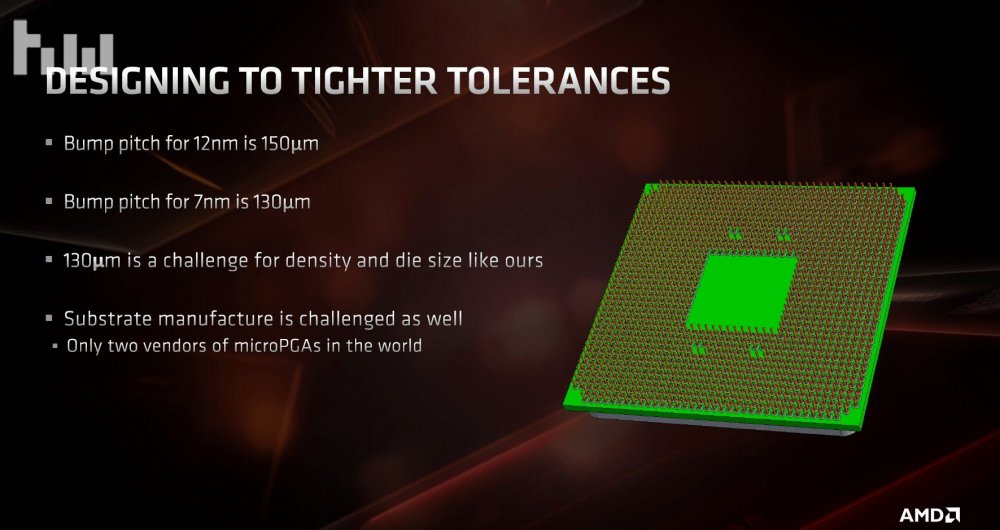

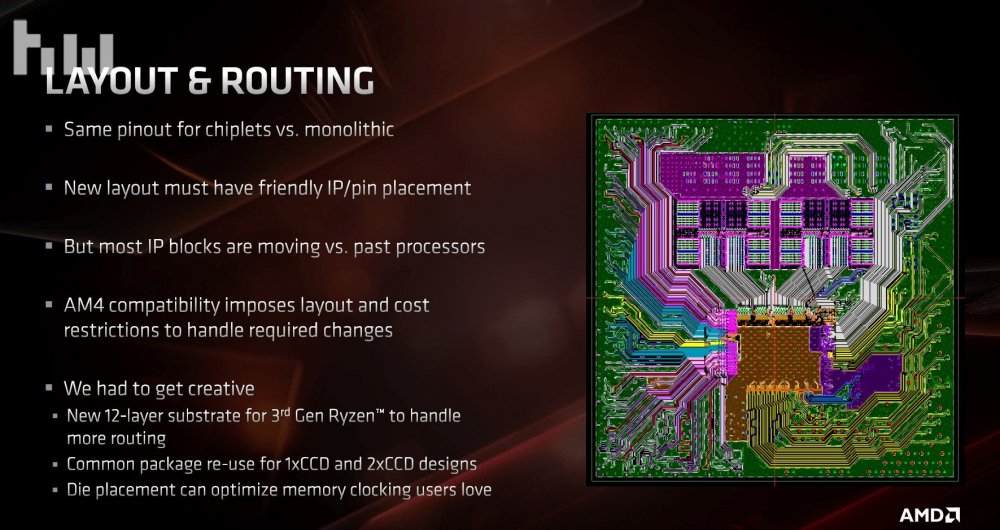

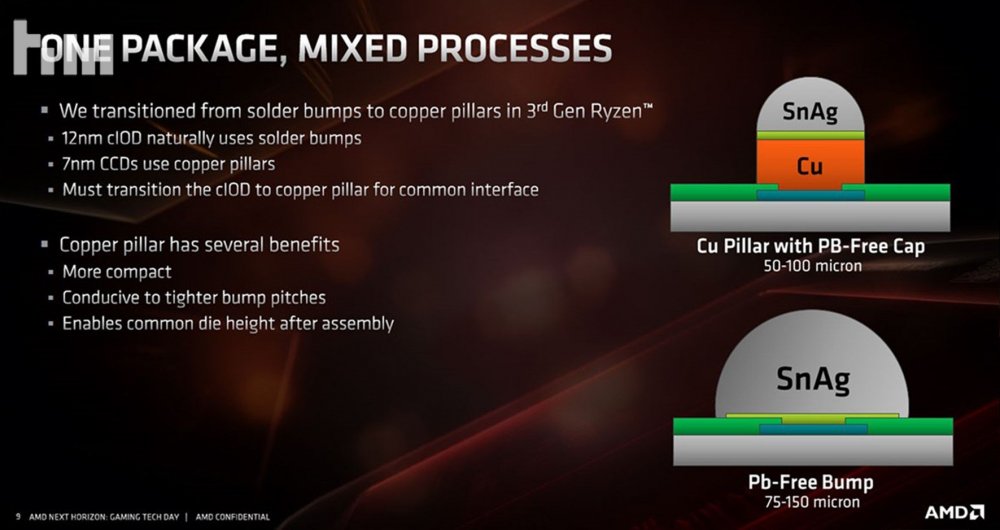

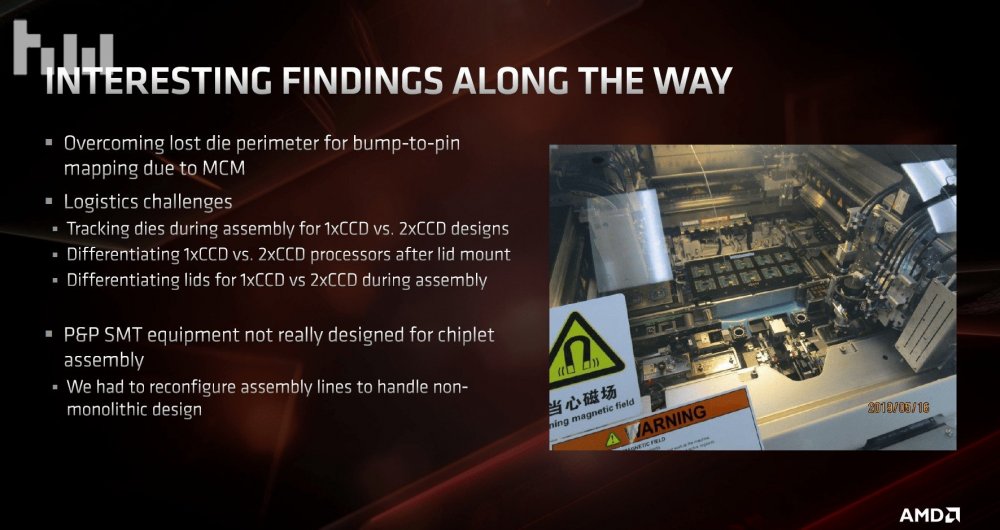

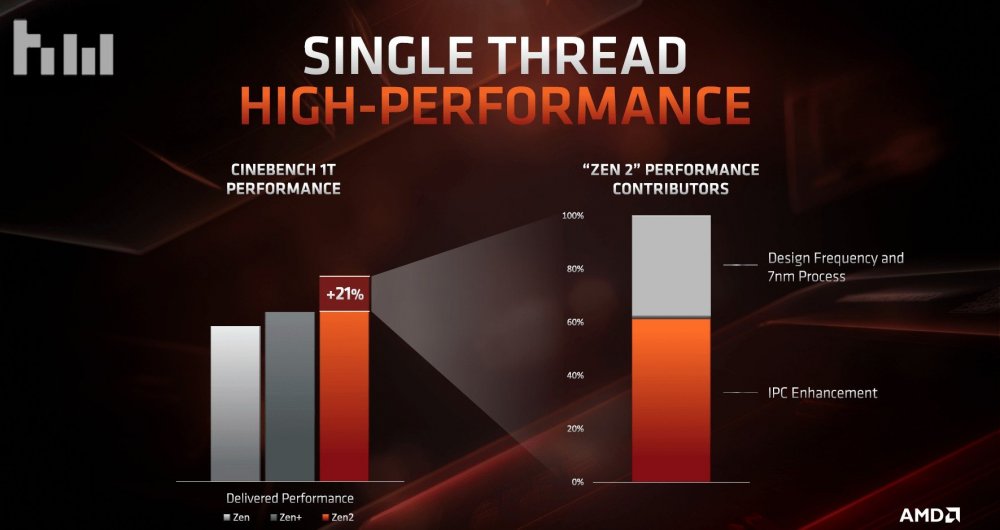

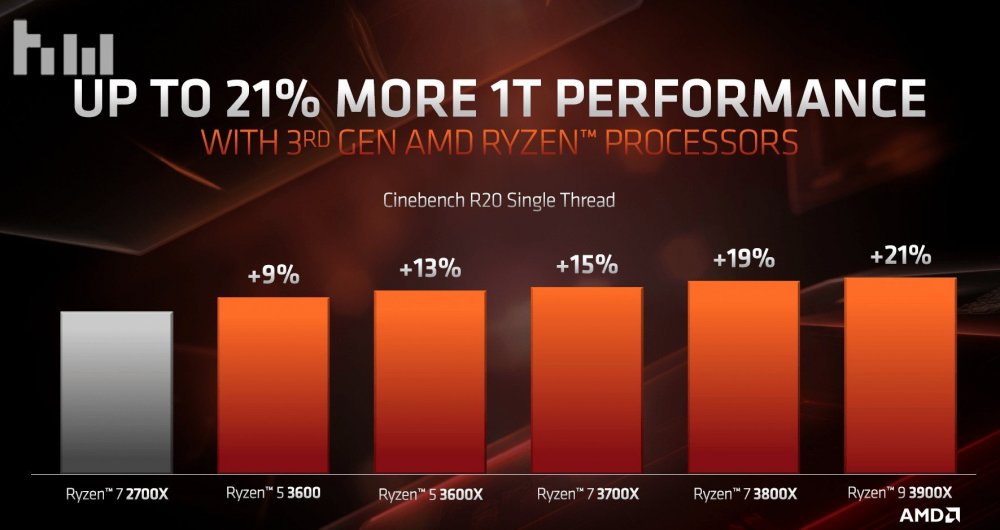

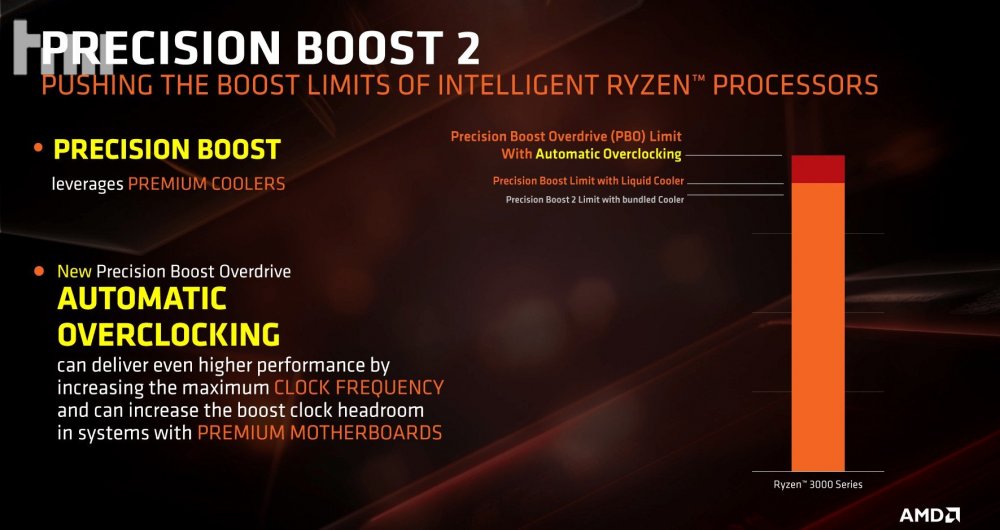

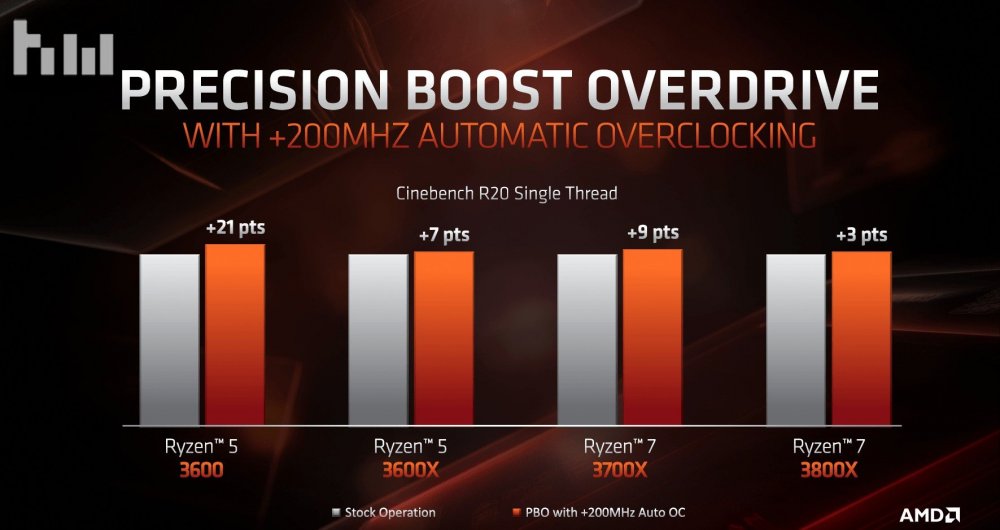

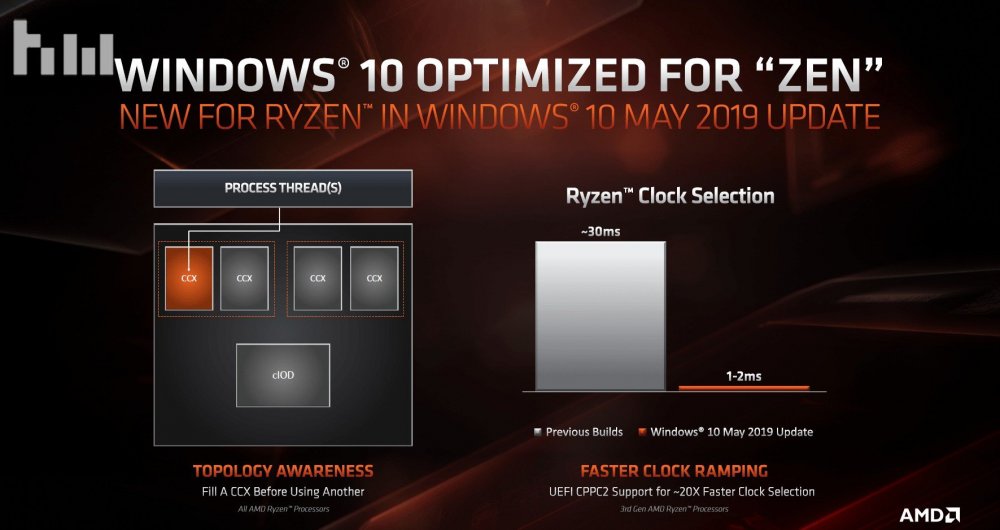

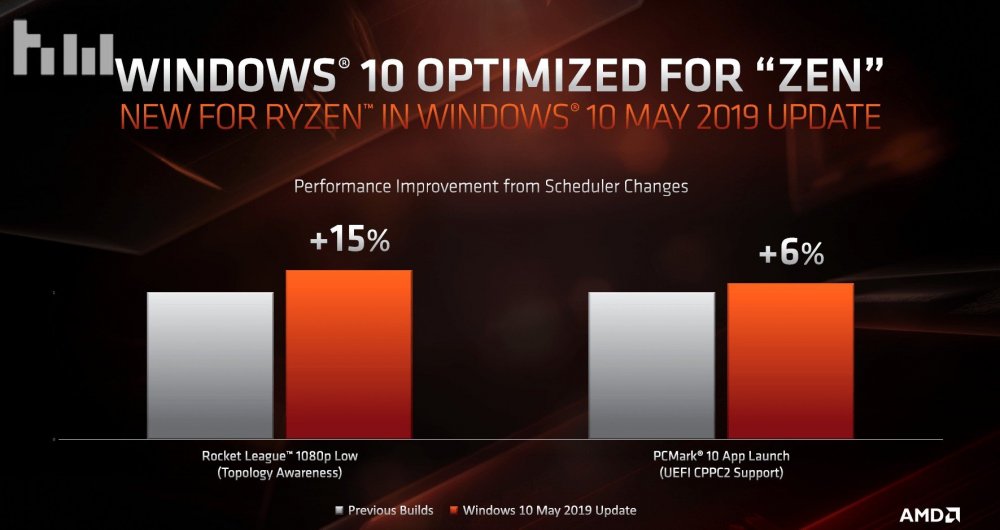

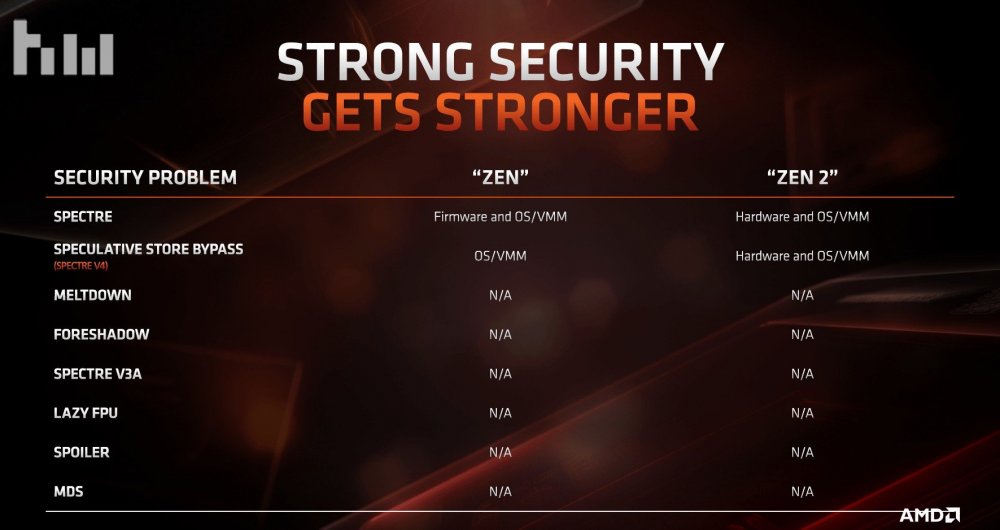

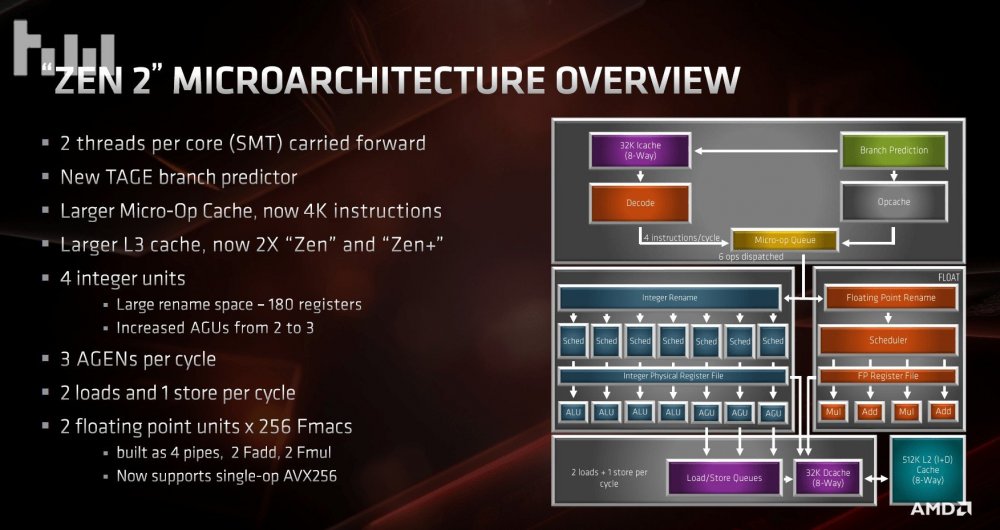

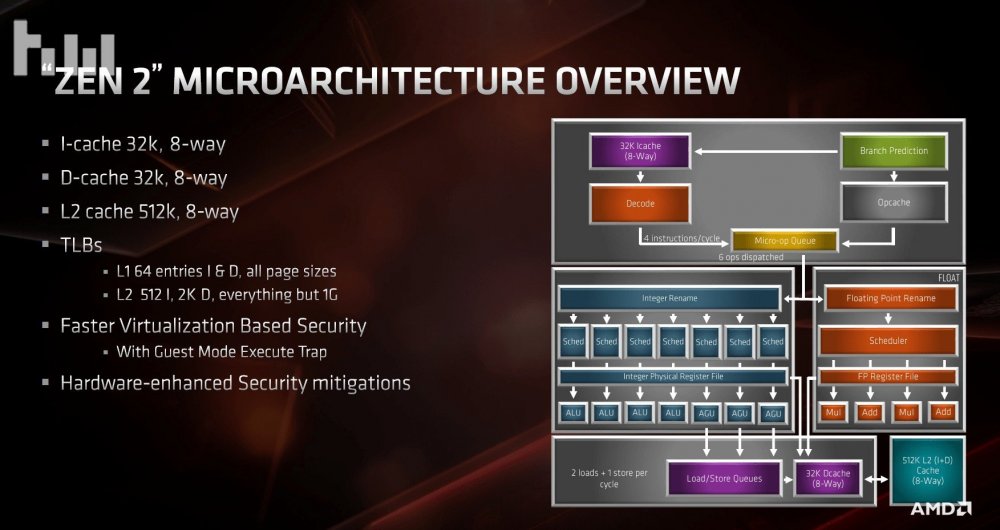

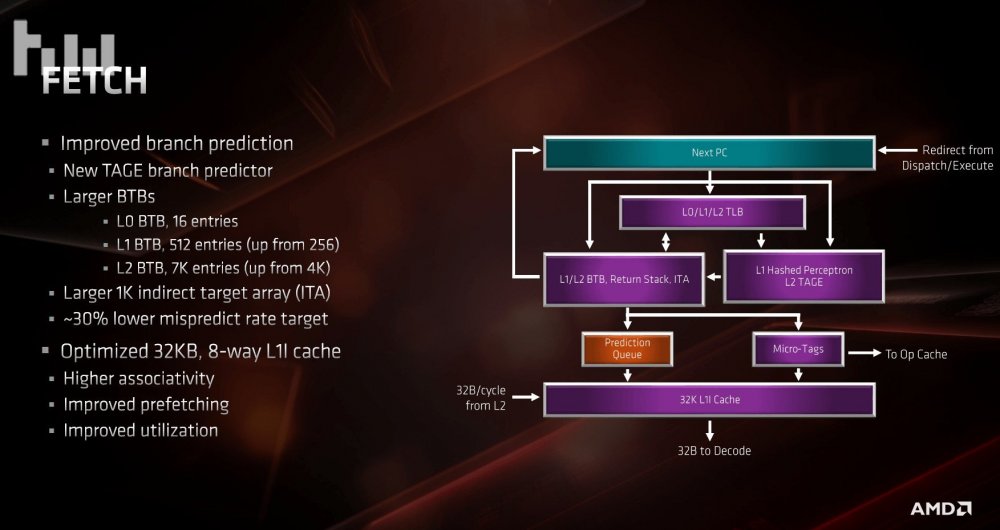

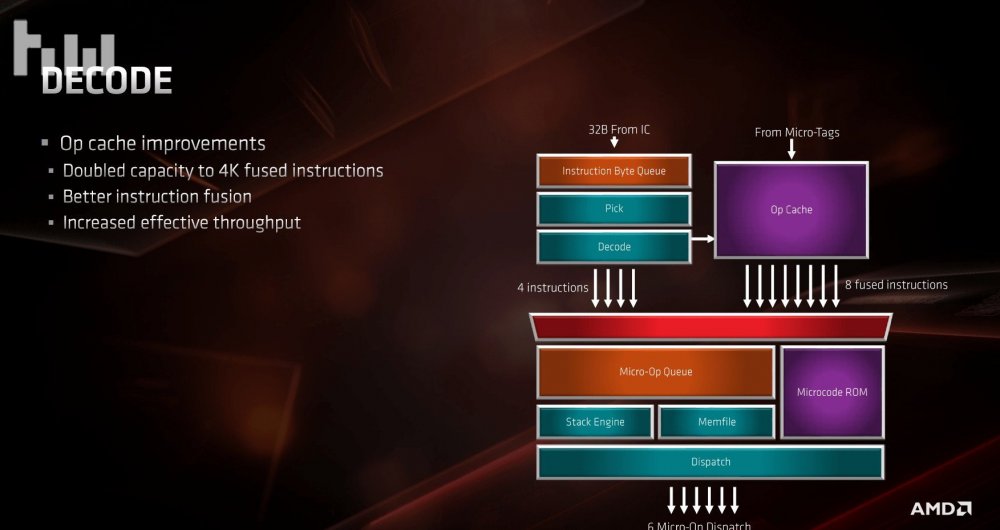

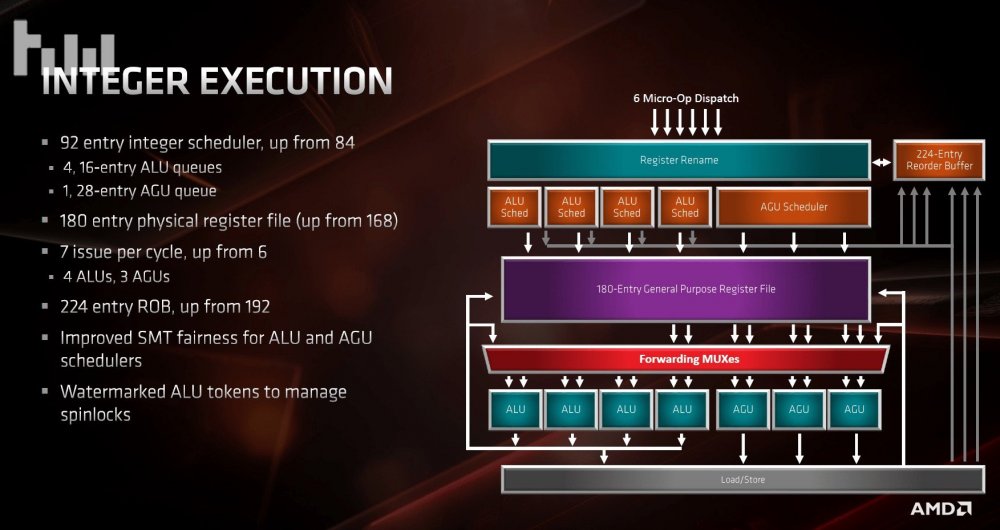

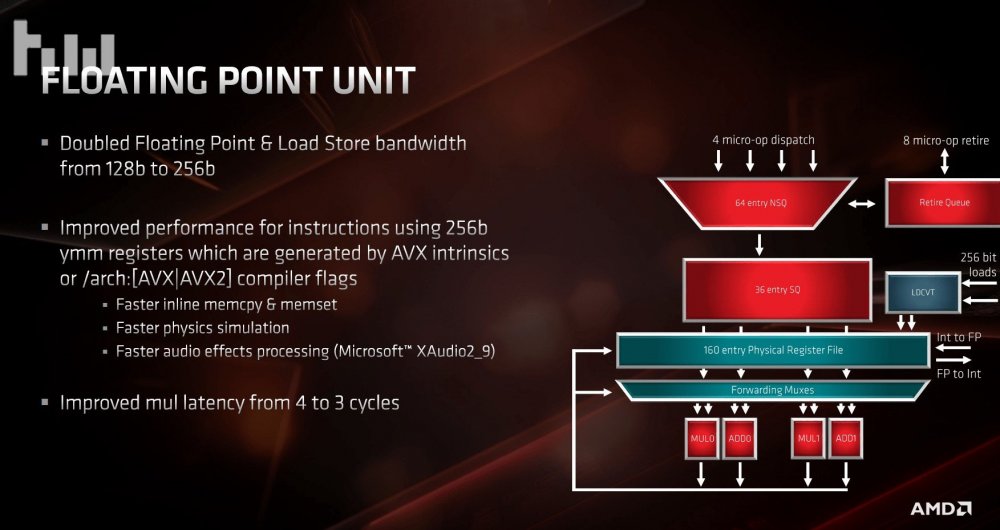

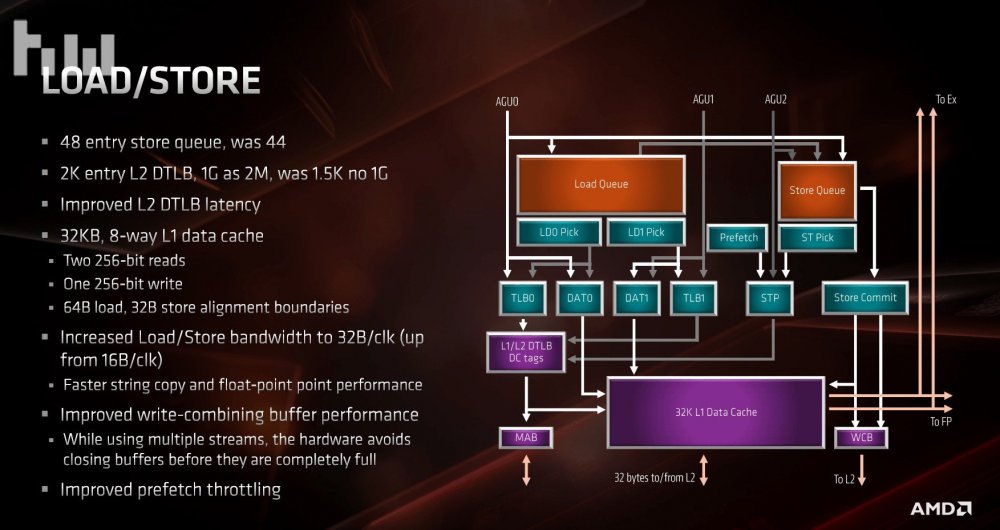

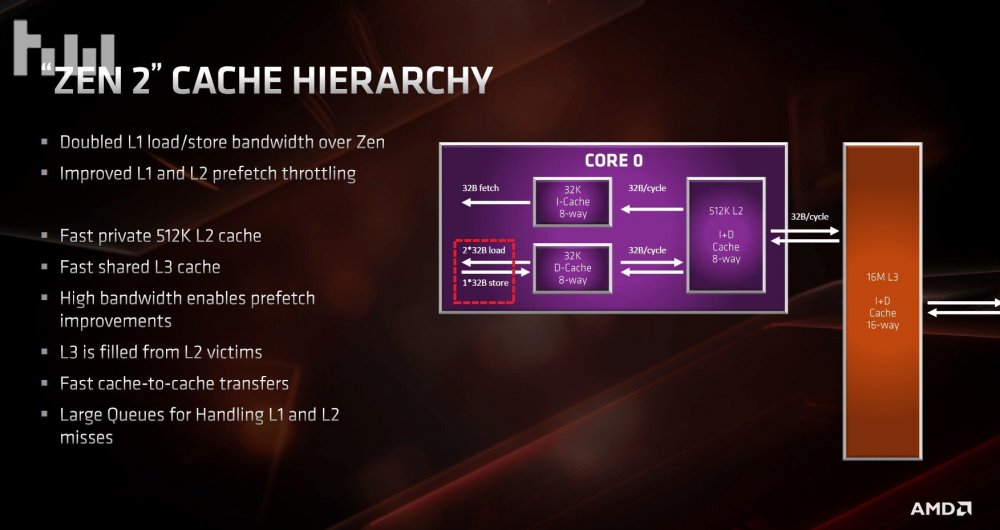

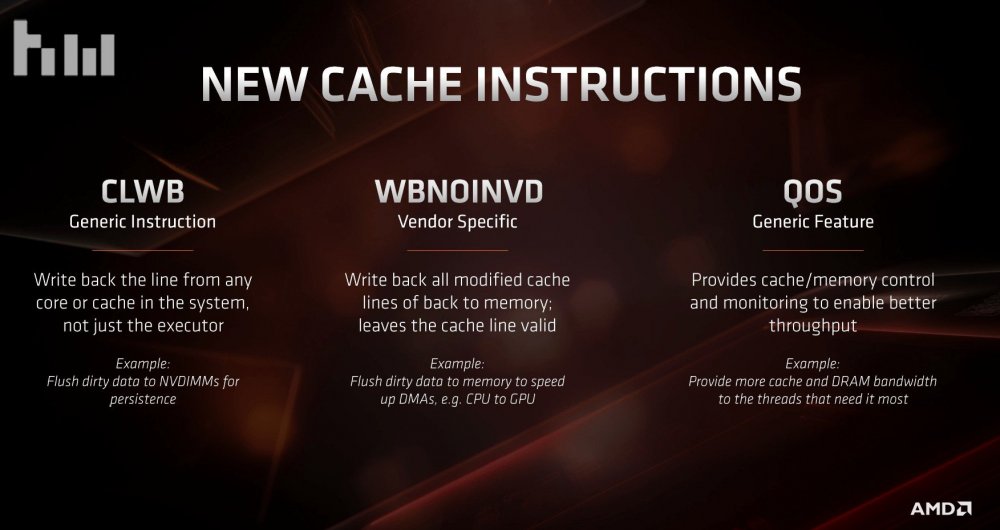

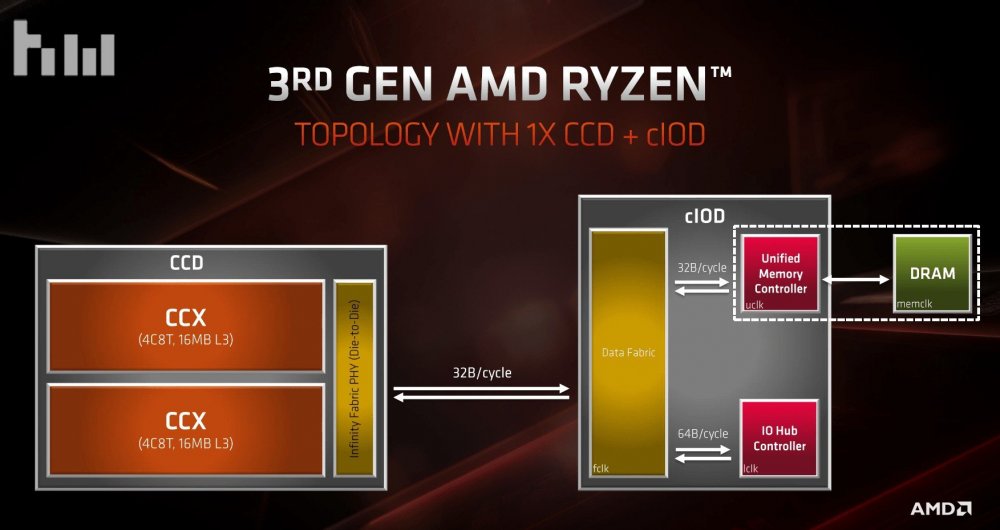

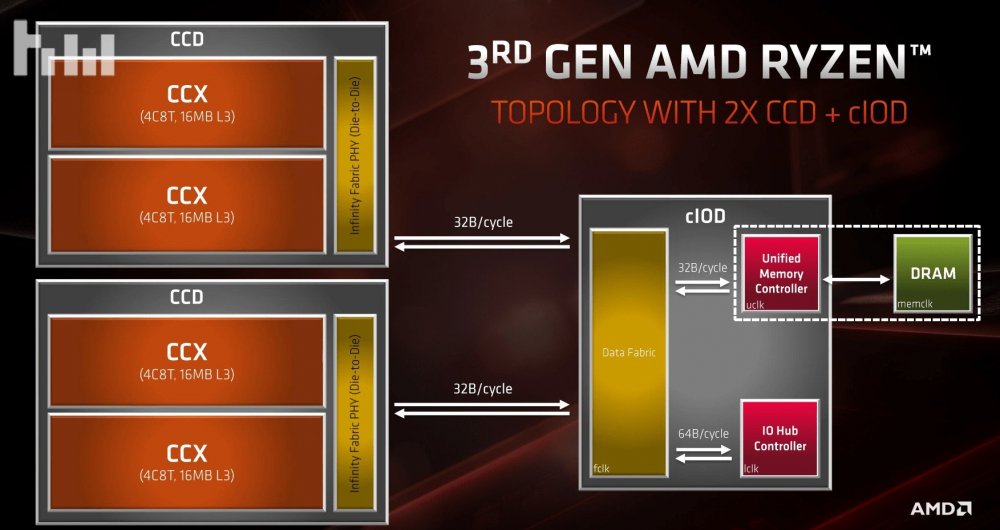

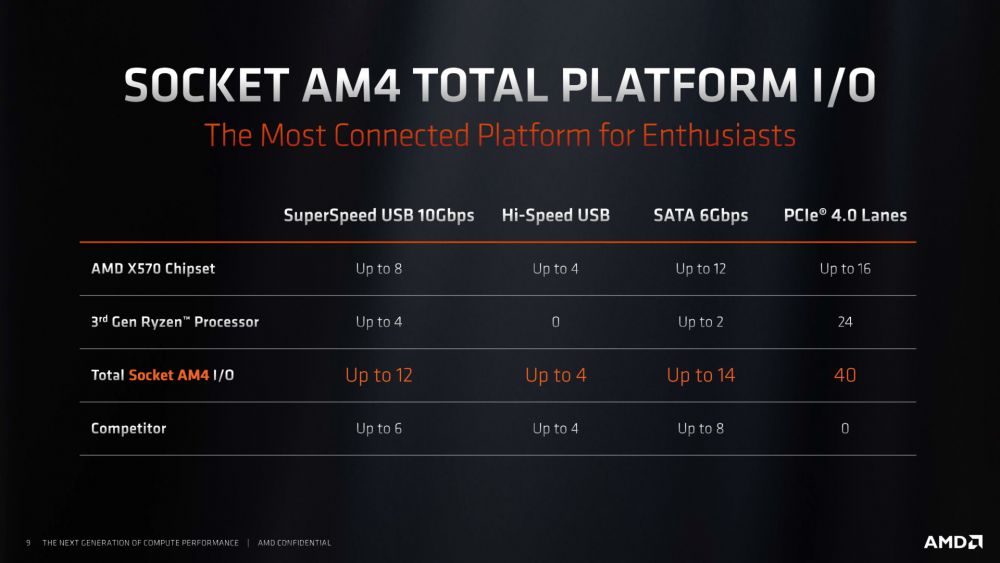

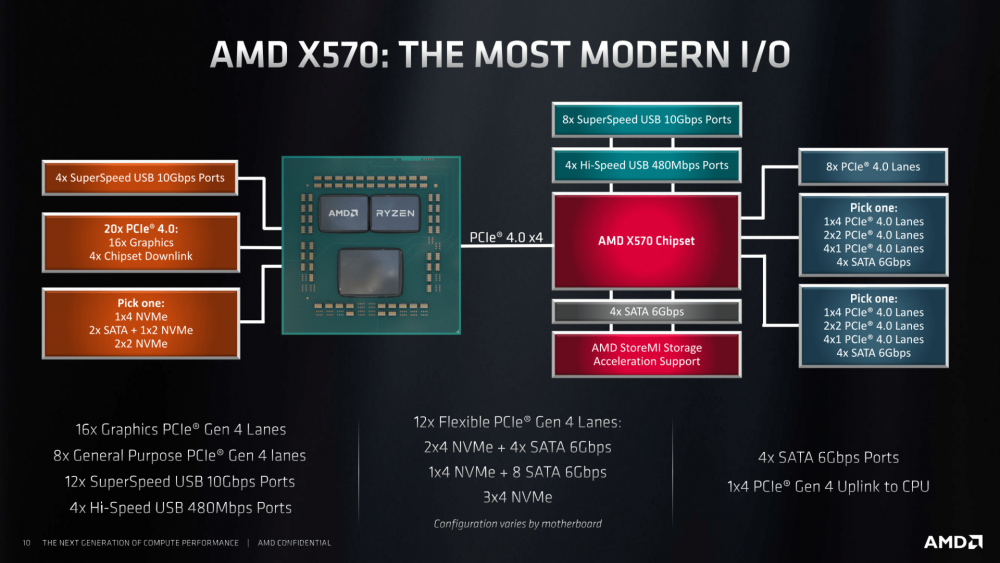

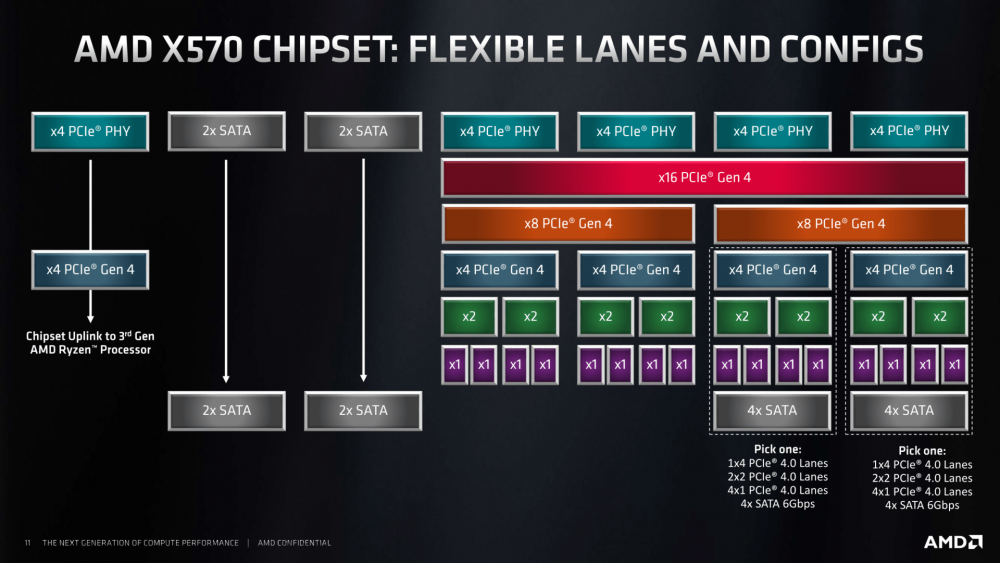

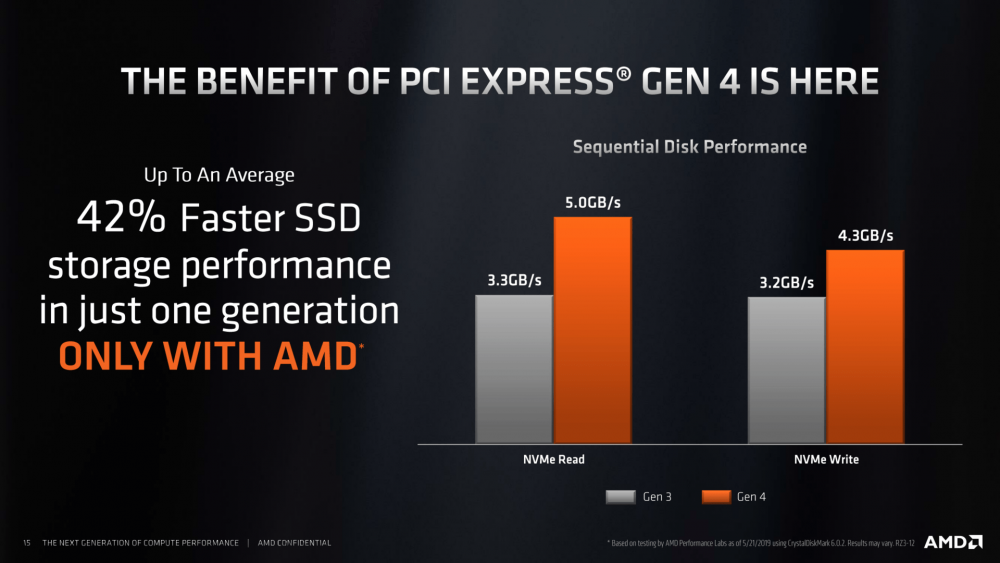

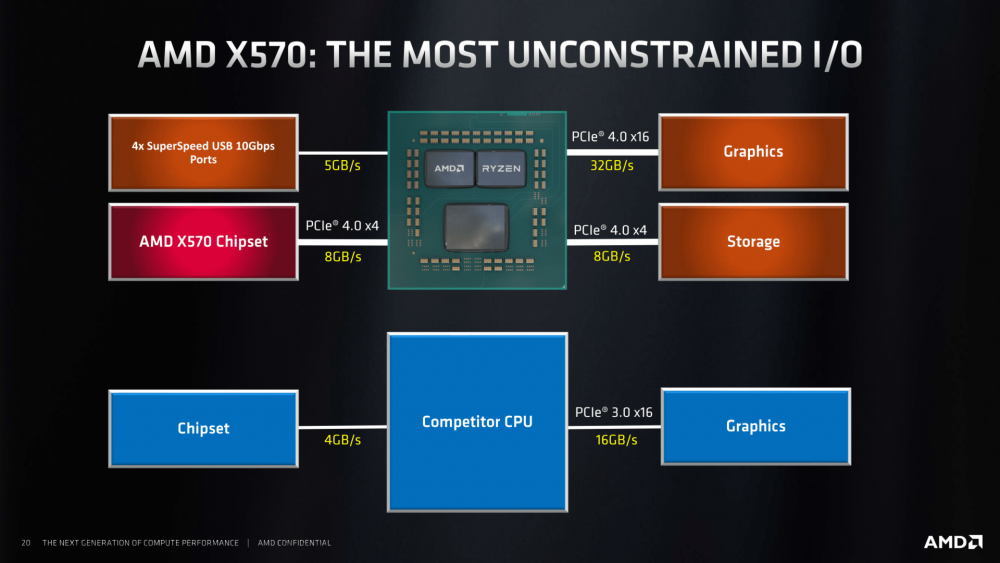

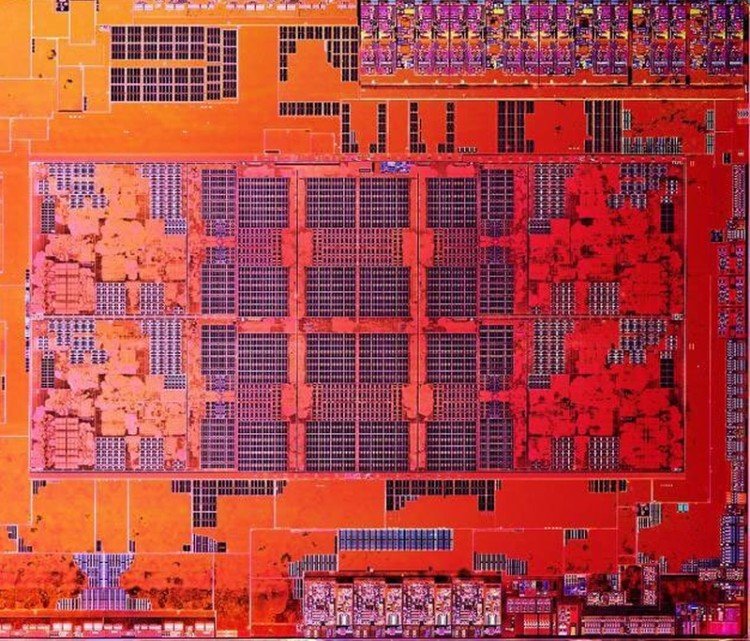

Τι περιλαμβάνουν στο εσωτερικό τους οι νέοι επεξεργαστές Ryzen της AMD; Τι αλλαγές έχουν γίνει από την πρώτη και τη δεύτερη γενιά; Η είσοδος της Zen 2 αρχιτεκτονικής στην consumer αγορά σηματοδοτεί παράλληλα και ένα μεγάλο βήμα εξέλιξης για την AMD. Περίπου 25 μήνες μετά την κυκλοφορία των πρώτων επεξεργαστών η εταιρία έχει δρομολογήσει άπειρα updates στις δύο γενιές επεξεργαστών της όμως όπως μας είχε υποσχεθεί πριν καιρό, η Zen 2 θα ήταν ένα σημαντικό βήμα μπροστά - όπως η πρώτη γενιά Zen για τους Excavator, την τελευταία παραλλαγή της Bulldozer αρχιτεκτονικής. Έτσι λίγο πριν δούμε και επίσημα τους επεξεργαστές στα καταστήματα στις 7 Ιουλίου έχουμε για πρώτη φορά μια ολοκληρωμένη εικόνα της νέας αρχιτεκτονικής που ανέπτυξε η AMD, την οποία θα αναλύσουμε σε βάθος στο παρακάτω κείμενο. Enter Zen 2. Κατά τη διάρκεια της E3 η AMD μοιράστηκε με τον κόσμο περισσότερα στοιχεία για την αρχιτεκτονική της η οποία αλλάζει ριζικά από τις προηγούμενες με στόχο να ικανοποιήσει τις συνεχώς αυξανόμενες ανάγκες της αγοράς. Η AMD θεωρεί ότι ο αριθμός των πυρήνων έχει μεγάλη ζήτηση κάτι που 'συμπαρασέρνει' τη τοπική cache τους - και εδώ βλέπουμε μια AMD που αυξάνει και τα δύο αφού στο AM4 θα βρούμε ένα 16πύρηνο μοντέλο με 72MB συνολικής cache (Ryzen 9 3950X). Αυτό που αυξάνεται σημαντικά σε αυτή τη γενιά είναι η προσωρινή μνήμη των CPUs και η AMD αναφέρει πως είναι διπλάσια από τις προηγούμενες γενιές Zen, Zen+. Ο τομέας της ασφάλειας έχει ληφθεί υπόψιν με hardware mitigations στο εσωτερικό των επεξεργαστών, ένα σημαντικό θέμα που έγινε 'πρωτοσέλιδο' σε αρκετά media με αφορμή όμως chips της Intel, ένας τομέας όπου η AMD είχε αρκετή... ανοσία. Η δεύτερη σημαντικότερη αλλαγή μετά τον διπλασιασμό της cache είναι σίγουρα ο branch predictor και οι μικροβελτιώσεις που τον κάνουν να 'βλέπει' τις μελλοντικές εντολές πιο εύκολα και αποδοτικά - με λιγότερα ίσως mispredictions από το παρελθόν. Οι μονάδες επεξεργασίας ακέραιων και κινητής υποδιαστολής αριθμών έχουν υποστεί και αυτές σημαντικές αλλαγές από τη προηγούμενη γενιά και αυτό χάρη στη μετάθεση του uncore σε ξεχωριστό die όπως θα δούμε στη συνέχεια. Όσον αφορά την μονάδα κινητής υποδιαστολής ή αλλιώς την FPU, η AMD διπλασιάζει το FP και Load Store bandwidth από τα 128bit στα 256bit ενώ υπόσχεται και αύξηση των επιδόσεων σε λογισμικό που τρέχει AVX εντολές και είναι ένα στοιχείο που θα βοηθήσει τις κονσόλες στον πιο 'καθηλωτικό περιφερειακό ήχο' που διαφημίζεται. Πρακτικά έχουμε περισσότερες εντολές ανά clock και από εκεί προκύπτει το μεγαλύτερο μέρος του αυξημένου IPC των επεξεργαστών. Οι πυρήνες έχουν διαφορετική λιθογραφία στα 7nm (TSMC) από 12nm του I/O die και της προηγούμενης γενιάς Ryzen. Σε αυτό το σημείο η AMD επισημαίνει κάτι σημαντικό. Ο τρόπος κατασκευής του ball grid array των core dies επάνω στο υπόστρωμα του PCB είναι ελαφρώς διαφορετικός από τη τελευταία φορά που είδαμε νέα Ryzen CPUs από την εταιρία. Τα CPU Core Dies σχεδιάζονται με ένα νέο τρόπο που περιλαμβάνει μικροσκοπικά χάλκινα bumps πάνω στα οποία βρίσκεται το μείγμα κασσίτερου και αργίλου, κοινώς η κόλληση που συνδέει τα dies με το υπόστρωμα του PCB. Η μέθοδος είναι κάτι εντελώς νέο στον χώρο και σύμφωνα με την AMD, οι ιδιότητες του χαλκού όσον αφορά την αντίσταση και τη μεταφορά των σημάτων είναι σε επιθυμητά επίπεδα και φέρει αρκετά πλεονεκτήματα σε σχέση με τη κόλληση και μερικών ακόμη στοιχείων που εφάπτονται άμεσα με το υπόστρωμα. Το I/O die από την άλλη διατηρεί την παραδοσιακή σχεδίαση με τη χρήση κόλλησης μαζί με ένα επιπλέον υλικό. Η φετινή σχεδίαση των Ryzen 3000 αποτελείται από έως τρία chiplets όπως τα ονομάζει η AMD, με το ένα (ή τα δύο ανάλογα το μοντέλο που ελέγχουμε) να στεγάζει τους πυρήνες, τις τοπικές cache και τον δίαυλο Infinity Fabric για την επικοινωνία με το δεύτερο chiplet, το I/O die - που ενσωματώνει όλα τα υπόλοιπα υποσυστήματα όπως τους memory controllers, τον PCIe Gen 4.0 controller, και πλήθος I/O όπως τις USB των 10Gbps και τις SATA των 6Gbps που γίνονται route ανάλογα με το τι θα επιλέξει ο κατασκευαστής της μητρικής. Το I/O die μπορούμε να το χαρακτηρίσουμε και southbridge λόγω της ύπαρξης ελεγκτών όπως SATA και USB, κάτι που είδαμε και στις προηγούμενες γενιές Ryzen CPU. Το routing των chiplets όπως αναφέρει η AMD ήταν μια δύσκολη διαδικασία στη συγκεκριμένη γενιά καθώς θα πρέπει να ξεπεραστούν οι περιορισμοί του μικρού AM4 socket σε σχέση με κάποιο μεγαλύτερο όπως το SP3 των Threadripper όπου υπάρχει άφθονος χώρος για μικρές ή μεγάλες χάλκινες 'οδούς', ενώ παράλληλα αρκετά μηχανήματα για τη κατασκευή των chip θα έπρεπε να ρυθμιστούν κατάλληλα για να υποστηρίξουν τη 'μη-μονολιθική' σχεδίαση που εφαρμόστηκε σε αυτή τη γενιά. Έτσι η AMD τοποθέτησε στο substrate 12 συνολικά layers για να συνδέσει όλα τα components, ενώ η τοποθέτηση του I/O die προωθεί το overclocking των μνημών κάτι που ζητούσε η κοινότητα εδώ και καιρό. Ο τρόπος που το κάνει αυτό είναι διαχωρίζοντας το βασικό clock από τα Fclk και Uclk, το πρώτο έχει άμεση σχέση με τον PCIe ελεγκτή και λειτουργεί κατά μια έννοια σαν strap για να μην επιτρέψει την αύξηση στο 'ευαίσθητο' αυτό clock. Έτσι η νέα γενιά υπόσχεται ταχύτητες που θα φτάνουν και σε πολλές περιπτώσεις θα ξεπερνούν τα 4000MHz. Το Core Complex σχεδιαστικά βαδίζει σε γνώριμα μονοπάτια και κάθε ένα από αυτά περιλαμβάνει τέσσερις φυσικούς πυρήνες με αποκλειστικές L2 και L3 cache των 512KB και 4MB αντίστοιχα, ενώ η L3 αναφέρεται ως 'slice' σε κάθε core αφού γνωρίζουμε ότι διαμοιράζει δεδομένα προς όλους τους πυρήνες του συμπλέγματος. Έτσι η L3 βρίσκεται στα 16MB ανά CCX (Core Complex) και αυτό με τη σειρά του αποτελεί μέρος ενός CCD (CPU Core Die). Το τελευταίο περιλαμβάνει πλέον δύο CCXs με 8 συνολικά πυρήνες (16T), 32MB cache και τον δίαυλο Infinity Fabric για τη σύνδεση με το γειτονικό I/O chiplet. Η σύνδεση μέσω αυτού του διαύλου προωθεί 32 Byte ανά κύκλο ρολογιού και εδώ σημειώνεται ότι το αρχικό clock δίνεται από oscillator που βρίσκεται στο I/O die, άλλο ένα στοιχείο που βρίσκουμε μόνο σε chipsets μητρικών εδώ και χρόνια, ή αλλιώς το southbridge που αναφέραμε νωρίτερα. Η AMD μας δείχνει μαζί ένα πιο μεγάλο σε μέγεθος σχέδιο που περιλαμβάνει δύο CCX αναφέροντας πως αυτά συνδέονται επάνω στο Ι/Ο chiplet οπότε στη προκειμένη περίπτωση βλέπουμε την 'κάτοψη' του μεγάλου μοντέλου, Ryzen 9 3950X. Φεύγοντας από τη σχεδίαση και το εσωτερικό των νέων chips περνάμε σε ένα εξίσου βαρυσήμαντο κεφάλαιο, αυτό του Precision Boost που μένει στη δεύτερη γενιά με μερικές βελτιώσεις και ουσιαστικά ενεργοποιεί το αυτόματο overclocking του επεξεργαστή - αλλά παρέα με μια premium μητρική που θα έχει το απαραίτητο κύκλωμα τροφοδοσίας για να υποστηρίξει την επιλογή. Φυσικά μιλάμε για κάποια X series μητρική όπως αυτές με το νέο X570 chipset, ενώ το feature του Precision Boost Overdrive θα γίνει πιο ξεκάθαρο αφού στις Χ370 και X470 βρισκόταν βαθιά χωμένο στο BIOS, με μερικές εξαιρέσεις στη πλατφόρμα των Threadripper σε μερικούς motherboard vendors. Η αύξηση στις επιδόσεις θα είναι μετρήσιμη κατά την AMD και γι' αυτόν τον λόγο παρουσιάζει τις επιδόσεις που θα κερδίσουν όσοι πάρουν στα χέρια τους κάποιον επεξεργαστή Ryzen τρίτης γενιάς. Το PBO στις περισσότερες περιπτώσεις (ανάλογα με το chip) θα αυξήσει τα ρολόγια κατά 200MHz στον επεξεργαστή όμως η σταθερότητα και η διατήρηση αυτών των χρονισμών εξαρτάται αρκετά από την ψύκτρα που έχουμε εγκατεστημένη στο σύστημά μας. Στην software πλευρά, ή αλλιώς στα υψηλότερα στρώματα του λογισμικού όπως στα Windows 10 βλέπουμε μια αισθητή κίνηση της AMD να βελτιώσει πράγματα που μέχρι πρότινος αποτελούσαν περιοριστικό παράγοντα, με σημαντικότερο τον scheduler του δημοφιλούς λειτουργικού συστήματος αλλά και τον τρόπο που επιλέγει το κατάλληλο clock ανάλογα με το workload. Το 'clock selection' δηλαδή θα παίρνει σημαντικά λιγότερο χρόνο για να πραγματοποιηθεί (1-2ms) έναντι 30ms και όλα αυτά με την αναβάθμιση στη νεότερη Build 1903 των Windows 10, ή αλλιώς, το Update του Απριλίου. Αυτή η αλλαγή θα γίνει αισθητή μόνο σε όσους μεταβαίνουν στη νέα πλατφόρμα οπότε όσοι αναβαθμίσετε καλό θα είναι να πραγματοποιήσετε μια καθαρή εγκατάσταση των Windows 10 με την πιο πρόσφατη build. Όσον αφορά τους παλιότερους επεξεργαστές (Ryzen 2000 και πίσω), τα Windows πλέον θα προσπαθούν να μη μοιράζουν τις εφαρμογές σε πολλά CCX's (scheduler optimizations) μιας και η μεταξύ τους επικοινωνία μπορεί να έχει σημαντικό hit στις επιδόσεις λόγω του υψηλού latency. Αυτό όμως δε σημαίνει ότι η κίνηση αυτή θα μειώσει και την κατανάλωση των chips αφού θα πρέπει να υπολογίσουμε και την ενέργεια που καταναλώνει το Infinity Fabric για την επικοινωνία με το chiplet και σε αυτή τη γενιά περιμένουμε να τρέχει συνέχεια σε υψηλά ποσοστά. Οι Ryzen 3000 θα είναι οι πρώτοι επεξεργαστές της αγοράς που θα ενσωματώνουν τον γρήγορο δίαυλο επικοινωνίας PCIe Gen 4.0 και τον χρησιμοποιούν εκτενώς για τη σύνδεση και με το X570 chipset το οποίο αξίζει να πούμε πως φέρει και δικές του PCIe Gen 4.0 γραμμές για διάφορες περιφερειακές συσκευές. Όπως είπαμε παραπάνω από το I/O die φεύγουν διάφορες συσκευές όπως 4x USB 3.2 των 10Gbps που γίνονται route στη μητρική, 20 PCIe Gen 4.0 lanes 16 εκ των οποίων συνδέονται με το πρώτο συνήθως PCIe slot για GPUs ενώ τα 4 lanes που περισσεύουν συνδέουν τον επεξεργαστή με το X570 chipset. Στις storage επιλογές που τρέχουν από τον επεξεργαστή έχουμε τρεις επιλογές. Είτε τη χρήση ενός NVMe σε x4 mode, είτε ενός συνδυασμού δύο SATA + NVMe με τη μισή ταχύτητα (x2) ή τέλος, δύο NVMe SSD drives με τη μισή ταχύτητα που λόγω της νέας έκδοσης του διαύλου (Gen 4) οι ταχύτητες δεν αναμένονται ιδιαίτερα... χαμηλές. Σημαντική είναι η διατήρηση του διαύλου επικοινωνίας CPU + Chipset σε Gen 4.0 mode κάτι που υπόσχεται ακόμα μεγαλύτερες ταχύτητες μεταξύ των δύο αυτών υποσυστημάτων. Στη πλευρά του chipset έχουμε πλήθος συσκευών όπως 8 USB 3.2 10Gbps και 4 x Hi-Speed USB 2.0 θύρες με ρυθμό διαμεταγωγής που αγγίζει τα 480Mbps. Από το ίδιο υποσύστημα (X570) φεύγουν και 4 SATA ports που γίνονται route στη συνήθη θέση των μητρικών υποστηρίζοντας το AMD StoreMI Storage Acceleration. Έτσι μπορεί να έχουμε 2x NVMe drives στη πλήρη ταχύτητα και 4 SATA III 6Gbps ή στη περίπτωση που δεν έχουμε κανένα μέσο αποθήκευσης SATA να τοποθετήσουμε τρεις NVMe στη πλήρη ταχύτητα, εάν φυσικά η μητρική το επιτρέπει. Βέβαια οι διαθέσιμες επιλογές δεν τελειώνουν εκεί αφού η λίστα των γραμμών συνεχίζεται. Το X570 θα δίνει και άλλες 8x PCIe γραμμές γενικής χρήσης που θα ενσωματώνονται στις θύρες επέκτασης της μητρικής (PCIe slots) ενώ οι κατασκευαστές μητρικών είναι ελεύθεροι να επιλέξουν αυτό που καλύπτει καλύτερα τις ανάγκες των αγοραστών τους όπως αναφέρει το σχετικό πλαίσιο στα slides της εταιρίας. Τα οφέλη με τη χρήση του νέου διαύλου είναι σημαντικά αλλά μόνο στη περίπτωση του storage αφού οι κάρτες γραφικών δε μπορούν να πλησιάσουν στα όρια του bandwidth ακόμα και της Gen 3.0 έκδοσης. Στο storage λοιπόν έχουμε ήδη δει την ύπαρξη αρκετά γρήγορων drives με Phison controllers και NAND Flash της Toshiba και εκεί είναι που στέκεται η AMD. Τα μοντέλα των Ryzen 3000 θα είναι συνολικά 7 μαζί με τους APUs, ωστόσο τη νέα αρχιτεκτονική Zen 2 θα φέρουν μόνο οι 5 εξ' αυτών. Η συμβατότητα προς τα πίσω θα φτάνει μέχρι και σε επιλεγμένες B350 μητρικές, όμως είναι σημαντικό να τονίσουμε ότι πιθανόν τα μελλοντικά patches που θα διαθέσει η εταιρία να μη περάσουν ποτέ σε αυτές τις μητρικές σε αντίθεση με τις 400 Series (B450 & X470) όπου θα δούμε πλήρη υποστήριξη και κάλυψη με τα απαραίτητα patches στο μέλλον. Η προγραμματισμένη ημερομηνία κυκλοφορίας είναι η 7η Ιουλίου του 2019 και έως τότε θα έχουμε περισσότερο υλικό. Slides @AMD Βρείτε μας στα Social:

-

Μετά την προτροπή της Intel για απενεργοποίηση του HyperThreading η Apple έσπευσε να δώσει τον τρόπο για να το κάνουμε εντός του macOS. Τόσο η Apple όσο και η Google διέθεσαν posts στα οποία αναφέρουν τους τρόπους με τους οποίους οι τελικοί χρήστες θα πρέπει να απενεργοποιήσουν το HyperThreading εάν θέλουν να είναι ασφαλείς από τα θέματα του Microarchitectural Data Sampling, ή αλλιώς MDS. Το πρόβλημα που συναντάται στον τρόπο που λειτουργεί το HyperThreading των Intel CPUs έγινε θέμα στις 14 Μαΐου και η σοβαρότητά του είναι άνω του μετρίου (6.5/10). Σε αντίθεση με τη Google που απενεργοποίησε το feature σε αρκετά Chromebooks, η Apple το αφήνει στη κρίση των τελικών χρηστών όπως δηλαδή και η Intel και αυτό διότι οι επιδόσεις θα πέσουν δραματικά σε πολυνηματικές εφαρμογές. Στα Mac η Apple παρατήρησε πτώση των επιδόσεων μέχρι και 40% σε πλήθος εφαρμογών και παιχνιδιών κάνοντας έτσι πιο δύσκολη την απόφαση. Σε κάθε περίπτωση δίνονται σαφείς οδηγίες για το κλείσιμο του HyperThreading μέσα από το recovery menu των Mac που έχουν κατασκευαστεί από το 2011 και έπειτα. Turn on or restart your Mac and immediately press and hold Command (⌘)-R or one of the other macOS Recovery key combinations on your keyboard. From the Utilities menu in the menu bar, choose Terminal. Type the following two commands, one at a time, at the Terminal prompt. Press Return after each one: nvram boot-args="cwae=2" nvram SMTDisable=%01 From the Apple menu , choose Restart. Πηγή. Βρείτε μας στα Social:

-

Μερικά από τα laptops της Razer έχουν σοβαρά θέματα ασφαλείας σύμφωνα με πηγές και έχει να κάνει με το Intel Management Engine. Η 'ευπάθεια' είναι παραπλήσια με μια που εμφανίστηκε τον Μάρτιο του 2018 τόσο σε συστήματα με Windows όσο και σε MacBooks και το μόνο κοινό των δύο είναι η πλατφόρμα της Intel που κρύβεται στο εσωτερικό. Το flaw μπορεί να γίνει exploit όταν το Manufacturing Mode στο σύστημα είναι ενεργοποιημένο, όπως στη περίπτωση των φορητών συστημάτων της Razer και αναφέρεται στο Management Engine της Intel, για το οποίο δεν υπάρχει εκτενές documentation, αλλά το μόνο σίγουρο είναι πως δε θα πρέπει να αποτελεί μέρος του τελικού προϊόντος. Επί της ουσίας δίνεται η δυνατότητα σε κάποιον που έχει φυσική πρόσβαση στο μηχάνημα, να επέμβει στο BIOS και να προσπεράσει την ασφάλεια των συστημάτων ενεργοποιώντας επιπλέον exploits. Η Razer αναφέρει πως αρκετά από τα πρόσφατα φορητά συστήματά της έχουν το πρόβλημα ωστόσο θα διαθέσει updates για να το διορθώσει, ενώ όπως δήλωσε σε media, τα μελλοντικά μοντέλα της δε θα φέρουν ενεργοποιημένο αυτό το mode. Όσοι κάτοχοι Razer laptops από το 2018 έως και σήμερα καλό είναι να κοιτάξουν το support page της Razer. Πηγή. Βρείτε μας στα Social:

-

Ερευνητές ασφαλείας ανακάλυψαν ακόμη ένα speculative execution vulnerability που επηρεάζει μόνο επεξεργαστές της Intel και ονομάζεται 'Spoiler'. Όπως το Spectre, το Spoiler exploit εκμεταλλεύεται τη δυνατότητα του επεξεργαστή να προβλέπει την επόμενη κίνηση του λογισμικού, μια τεχνική που χρησιμοποιείται για πάνω από μια δεκαετία στον χώρο των PC προς αύξηση των επιδόσεων. Όπως αναφέρουν οι αναλυτές του Πολυτεχνικού Ινστιτούτου των ΗΠΑ και του Πανεπιστημίου του Λίμπεκ της Γερμανίας το exploit είναι εντελώς νέο και αυτόνομο και έτσι οι ρυθμίσεις που έχουν γίνει για το παρόμοιο exploit, Spectre δεν παρέχουν καμία ασφάλεια. Η ανάλυση και οι δοκιμές έγιναν με Intel, με AMD αλλά και ARM επεξεργαστές από τους οποίους μόνο οι πρώτοι φαίνεται να επηρεάζονται από το Spoiler και όπως στη περίπτωση του Spectre, τα software patches δε θα είναι μια ολοκληρωτική μέθοδος απαλλαγής από το exploit οπότε ίσως χρειαστούν επεμβάσεις στη σχεδίαση των επεξεργαστών. Η AMD μάλιστα απάντησε και επίσημα στην έρευνα λέγοντας πως γνωρίζει την ύπαρξη του exploit αναφέροντας και μερικά τεχνικά στοιχεία για τον λόγο που συμβαίνει αυτό στην αρχιτεκτονική Zen. Παρά το γεγονός ότι τελικά η AMD δημοσίευσε μερικά patch για το Spectre, που υπενθυμίζεται πως έχει αρκετά κοινά με το νέο Spoiler, αυτή τη φορά φαίνεται πως τη 'γλίτωσε'. Το ίδιο δε μπορούμε να πούμε με βεβαιότητα για την Intel η οποία θα πρέπει να δημοσιεύσει σύντομα fix, που όπως και στις άλλες περιπτώσεις θα διατεθούν με τη μορφή BIOS updates από τους κατασκευαστές μητρικών. Πηγή. Βρείτε μας στα Social:

-

- 1

-

-

- intel cpus

- amd

-

(and 7 more)

Tagged with:

-

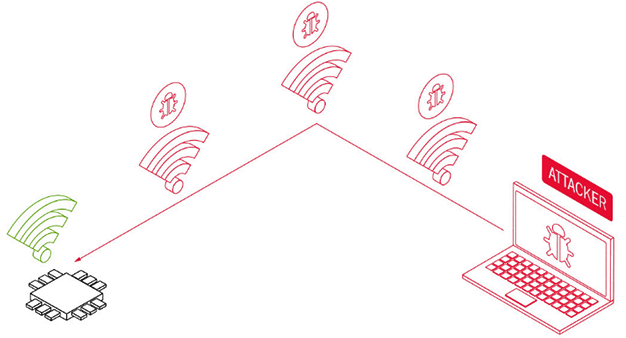

Μια εταιρία ασφαλείας έφερε στο φως ένα σημαντικό bug που υπάρχει σε δεκάδες συσκευές της καθημερινότητάς μας. Αν και τα πιο πολλά exploits δεν είναι εύκολο να αναπαραχθούν, αυτό που έφερε στο φως η Embedi είναι αρκετά σοβαρό και επηρεάζει αρκετές συσκευές που έχουμε γύρω μας. Η Embedi, μια εταιρία ασφαλείας που διεξάγει συχνά έρευνες σε embedded συσκευές ανακάλυψε ένα bug που υπάρχει στο ιδιαίτερα δημοφιλές firmware ThreadX RTOS, ένα firmware που τρέχει σε αρκετά WiFi chipsets όπως το Marvell Avastar 88W8897 που με τη σειρά του χρησιμοποιείται από φορητές συσκευές (laptops, notebooks) μέχρι και κονσόλες όπως το Xbox One και το PlayStation 4. Παρόλο που τα περισσότερα exploits απαιτούν κάποιο interaction από τη πλευρά του χρήστη, το συγκεκριμένο δεν τοποθετείται σε αυτή τη κατηγορία κάνοντάς το αρκετά σοβαρό. Το exploit εκμεταλλεύεται το συχνό scanning του chip για ασύρματα δίκτυα κάθε 5 λεπτά, εκεί όπου ένα δίκτυο με κακόβουλα πακέτα μπορεί να το πυροδοτήσει και να αποκτήσει τελικά πλήρη πρόσβαση στο σύστημα. Για το exploit υπάρχουν μερικά proof of concepts βίντεο (πηγή) που δείχνουν τη διαδικασία, αλλά εάν θέλουμε να θεωρούμαστε ασφαλείς θα πρέπει να περιμένουμε να διορθωθεί με update που θα φλασάρει το νέο firmware στο chip. Πέρα από τα PC όπου η αναβάθμιση θα μπορεί να γίνει μέσα από τα Windows, θα πρέπει να γίνει το ίδιο και σε όσες κονσόλες διαθέτουν το παραπάνω chip, κάτι που ίσως πάρει λίγο καιρό. Πηγή. Βρείτε μας στα Social:

-

- 1

-

-

- wifi exploit

- threadx rtos

- (and 9 more)

-

Με τις διαστάσεις του θέματος των Spectre exploits που έφερε στο φως η Google, η Intel συνεχίζει τις έρευνες για ακόμη περισσότερες παρεμφερείς απειλές. Η Intel σε σχετικό press release της αναφέρεται στο Variant 4, το οποίο μοιράζεται αρκετά κοινά με το πρώτο Variant και έχει να κάνει με ένα language-based runtime environment όπως ένα JavaScript σε έναν browser. Πέρα από τα πρόσφατα patches, η εταιρία λοιπόν έχει ήδη ξεκινήσει τη διάθεση ακόμη περισσότερων patch για τα Variant 3a και 4 στους OEMs και σύντομα αναμένονται να έρθουν με τη μορφή BIOS στις μητρικές των χρηστών ή μέσω microcode patch μέσα από το Windows Update. Φυσικά το Variant 4 είναι ένα ολοκαίνουριο exploit και υπάρχουν ανησυχίες ότι θα βρεθούν κι άλλα όσο περνάει ο καιρός. Παρακάτω βλέπουμε κομμάτια από το press release της Intel σχετικά με το Variant 4: Like the other GPZ variants, Variant 4 uses speculative execution, a feature common to most modern processor architectures, to potentially expose certain kinds of data through a side channel. In this case, the researchers demonstrated Variant 4 in a language-based runtime environment. While we are not aware of a successful browser exploit, the most common use of runtimes, like JavaScript, is in web browsers. We've provided more information regarding the Intel products that are potentially affected on our product security center page, along with white papers and other resources that provide guidance to help IT professionals assess the risk level in their environment. In addition, we've updated our security first web site with a list of new Frequently Asked Questions to help anyone who needs more information. As before, I continue to encourage everyone to keep their systems up-to-date, as it's one of the easiest ways to ensure you always have the latest protections. Πηγή. Βρείτε μας στα Social:

-

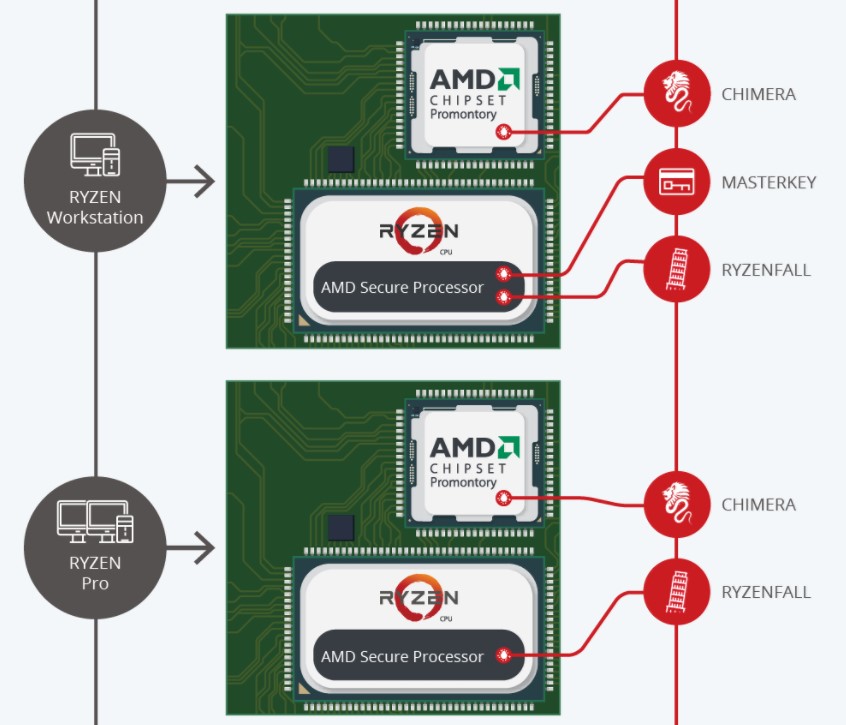

Η CTS-Labs που βρίσκεται πίσω από την αποκάλυψη μερικών security flaws για AMD CPUs φαίνεται πως έχει σοβαρότερα προβλήματα να αντιμετωπίσει. UPDATE: Οι παρανοήσεις σχετικά με την CTS-Labs έχουν όπως φαίνεται πυροδοτήσει τη κοινότητα, οπότε αναφέρουμε πως θα πρέπει τα στοιχεία που παρουσιάζονται στη συνέχεια δε θα πρέπει να ληφθούν τοις μετρητοίς. Πριν από μερικές ημέρες ο κόσμος είδε την CTS-Labs, μια εταιρία ερευνών ασφαλείας αποκάλυψε μια σειρά από security flaws που εντοπίζονται μόνο σε επεξεργαστές της AMD. Συγκεκριμένα τα 13 critical security flaws κατατάσσονται σε τέσσερις μεγάλες κατηγορίες: Ryzenfall, Fallout, Chimera και Masterkey και επηρεάζουν μόνο τους πιο πρόσφατους επεξεργαστές της AMD, Ryzen, Epyc - εξού και η ονομασία τους. Η CTS-Labs δημιούργησε τον ιστότοπο amdflaws.com για την καλύτερη ενημέρωση των χρηστών ενώ σε ένα μακρόσυρτο έγγραφο αναφέρει αναλυτικά τα exploits, πολλά από τα οποία φαίνεται πως δεν έχουν δοκιμαστεί. Η AMD απάντησε άμεσα στις αναφορές του CTS-Labs που μιλούσαν για κακό quality control από πλευράς της εταιρίας, λέγοντας πως εξετάζει το φαινόμενο, όμως πολλές πηγές δηλώνουν πως δε πείθονται από μερικά γεγονότα όπως την ημερομηνία ίδρυσης της εταιρίας καθώς και την πρόταση του σχετικού κειμένου της CTS-Labs που αναφέρει πως η AMD αξίζει 0$ και πως θα πρέπει αν πάψει τις πωλήσεις των παραπάνω επεξεργαστών Ryzen και Epyc. Η CTS-Labs ξεκίνησε το 2017 την εταιρία ερευνώντας chips της ASMedia στα οποία βρήκε πλήθος backdoor, σύμφωνα με τα λεγόμενα του chief technology officer. Τα στοιχεία που έχουν παρουσιαστεί στο whitepaper της CTS-Labs σχετικά με τα exploits σε AMD επεξεργαστές δείχνουν πειστικά από τεχνικής άποψης παρά το γεγονός ότι μπορεί το όλο γεγονός να αποτελεί τρόπο για να δυσφημίσει την AMD και τα προϊόντα της. Πηγή. Βρείτε μας στα Social:

-

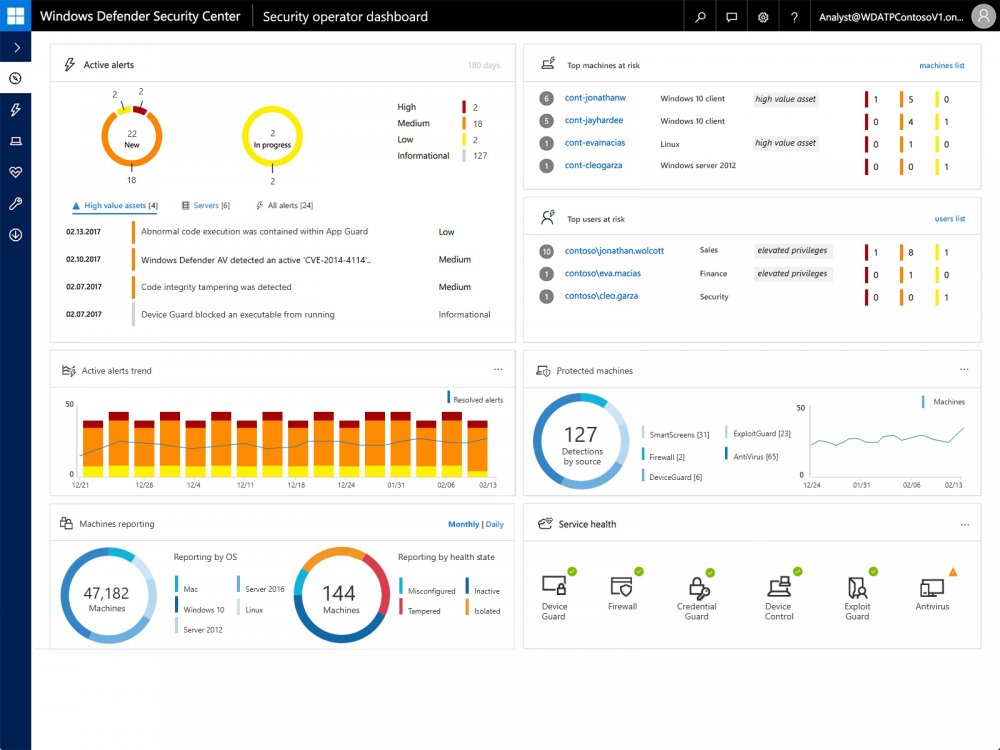

Ένα feature που σύμφωνα με πηγές θα χαίρονται οι χρήστες του λειτουργικού συστήματος, έρχεται από την Microsoft η οποία έχει να αντιμετωπίσει πολλούς κινδύνους των τελευταίων μηνών. Η έξαρση του ransomware καθώς και των όλο και πιο έξυπνων ιών στον σύγχρονο κόσμο προβληματίζουν εταιρίες όπως η Microsoft, η οποία έχει στα άμεσα σχέδιά της, την ενίσχυση της ασφάλειας της Enterprise έκδοσης των Windows 10 (καθώς και όλων των υπόλοιπων), κάτι που θα δούμε να εφαρμόζεται από το Fall Creators Update... το Φθινόπωρο. Ο Windows Defender, που ακόμη και σήμερα υπάρχουν πολλοί χρήστες που το αποφεύγουν για χάρη κάποιου άλλου δωρεάν προγράμματος, θα "δει" πρόσθετα χαρακτηριστικά αλλά και ένα ανασχεδιασμένο κεντρικό panel στο οποίο θα παρουσιάζονται πληροφορίες όπως ο αριθμός των πιο πρόσφατων απειλών που κυκλοφορούν, θυμίζοντας ουσιαστικά ακόμα και τις απλές εκδόσεις των προγραμμάτων ασφάλειας που κυκλοφορούν στο διαδίκτυο. Βέβαια παρά τις προσπάθειες θα πρέπει να δούμε από κοντά πως τα πηγαίνει η εν λόγω έκδοση του Defender, μιας και η Microsoft δείχνει να απογοητεύει με τα Windows 10 S, την trimmed down και κατά τα λεγόμενα της Microsoft πιο ασφαλή έκδοση των Windows η οποία δείχνει να έχει τα ίδια κενά ασφαλείας, όπως αποκάλυψε ο ερευνητής ασφαλείας Matthew Hickey στο ZDNet. Μάλιστα τονίζει στη συνέντευξή του πως: "Θεώρησα πως από το branding και το συνοδευτικό υλικό του λειτουργικού συστήματος, ότι θα έχουν περιορίσει κάπως την εκτέλεση ξένων εφαρμογών στο σύστημα". Πηγή. Βρείτε μας στα Social:

-

- 2

-

-

- windows 10

- fall creators update

-

(and 2 more)

Tagged with:

-

Μετά από περίπου μια δεκαετία, η Intel ενημέρωσε το λογισμικό ορισμένων επεξεργαστών της μέσω firmware update κλείνοντας μια τρύπα ασφαλείας που βρίσκεται σε πλήθος enterprise PCs. Δημοσιεύματα αναφέρουν πως πρακτικά η τρύπα ασφαλείας υφίσταται σε επεξεργαστές από την αρχιτεκτονική Nehalem που κυκλοφόρησε πρώτη φορά το 2008, μέχρι και αυτή των Kaby Lake που βρίσκονται στην αγορά μερικούς μόλις μήνες. Η τρύπα ασφαλείας μπορεί να δώσει σε κάποιον πρόσβαση στο σύστημα, όμως το κακό μπορεί να έχει ήδη γίνει μιας και υπάρχει εδώ και 9 χρόνια, σχεδόν μια δεκαετία δηλαδή. Το πρόβλημα εμφανίζεται μόνο στους enterprise επεξεργαστές της εταιρίας που κυκλοφόρησαν μέσα σε αυτό το διάστημα και δεν επηρεάζει τα consumer CPUs, όπως σημειώνει η Intel. Επίσης, η Intel διέθεσε στους OEMs το patch και οι τελευταίοι θα πρέπει να κυκλοφορήσουν BIOS updates, που εάν πρόκειται για παλιά μηχανήματα, ίσως να μη δούμε ποτέ. Αξίζει να αναφέρουμε πως το exploit βρίσκεται στο Active Management Technology της Intel, στο Intel® Standard Manageability (ISM) και το Intel® Small Business Technology, όλα τους features αποκλειστικά για την enterprise αγορά και γι' αυτόν τον λόγο δεν υπάρχουν στα consumer προϊόντα. Πηγή. Βρείτε μας στα Social:

-

Οι hackers που χτύπησαν αυτή τη φορά την Yahoo δε χρειάστηκαν καν το password των λογαριασμών αφού ένα τροποποιημένο cookie έκανε όλη τη δουλειά! Η Yahoo έστειλε άμεσα προειδοποιητικά email σε πολλούς χρήστες ενημερώνοντας πως η υπηρεσία είναι ευάλψωτη και ενδέχεται hackers να εκμεταλλευτούν την υπηρεσία προτρέποντάς τους να αλλάξουν τους κωδικούς τους για μέγιστη ασφάλεια. Τη πρώτη φορά η εταιρία είχε αναφέρει πως παραβιάστηκαν περίπου 500 εκ. λογαριασμοί, 200 εκ από τους οποίους βρέθηκαν να πωλούνται στη μαύρη αγορά του dark web. Μερικούς μήνες μετά ο αριθμός των λογαριασμών σύμφωνα και με πρώην εργαζόμενο στη Yahoo λέγεται πως ξεπερνά το 1 δις! Αυτή είναι η τρίτη φορά που συμβαίνει κάτι αντίστοιχο στον χώρο του διαδικτύου. Το τελευταίο hack έγινε γνωστό πριν από λίγες μόλις ημέρες και για την ώρα δεν έχει γίνει γνωστό πόσους λογαριασμούς επηρεάζει. Πηγή. Βρείτε μας στα Social:

-

Η εξέλιξη της τεχνολογίας επιφέρει όχι πάντοτε τα επιθυμητά αποτελέσματα. Ειδικοί πριν πολλά χρόνια τόνιζαν τη σημαντικότητα της ορθής χρήσης της τεχνολογίας κάτι που δε θα δούμε στη σημερινή είδηση! Σύμφωνα με έρευνα του Ιαπωνικού Εθνικού Ινστιτούτου Πληροφορικής, οι υποκλοπές δαχτυλικών αποτυπωμάτων μέσα από φωτογραφίες υψηλής ανάλυσης είναι πιο εύκολη από ποτέ. Καθώς οι αισθητήρες εξελίσσονται και οι φωτογραφίες γίνονται όλο και πιο λεπτομερείς, δημιουργούνται νέοι δρόμοι για κλοπή προσωπικών πληροφοριών. Αυτό δε σημαίνει όμως ότι είναι και απόλυτα εύκολο μιας και οι συνθήκες θα πρέπει να ευνοούν τα παραπάνω. Όμως με την εξέλιξη στον τομέα της τεχνολογίας, την είσοδο dual lens καμερών με δυνατότητα εστίασης σε δύο θέματα ταυτόχρονα δημιουργούν τους εν λόγω κινδύνους. Στις δοκιμές του ινστιτούτου, οι ερευνητές κατάφεραν να αποσπάσουν αποτυπώματα από θέμα που βρισκόταν κοντά στα 3 μέτρα μακριά, με τη σημερινή συμβατική τεχνολογία στον τομέα των καμερών. Πηγή. Βρείτε μας στα Social:

-

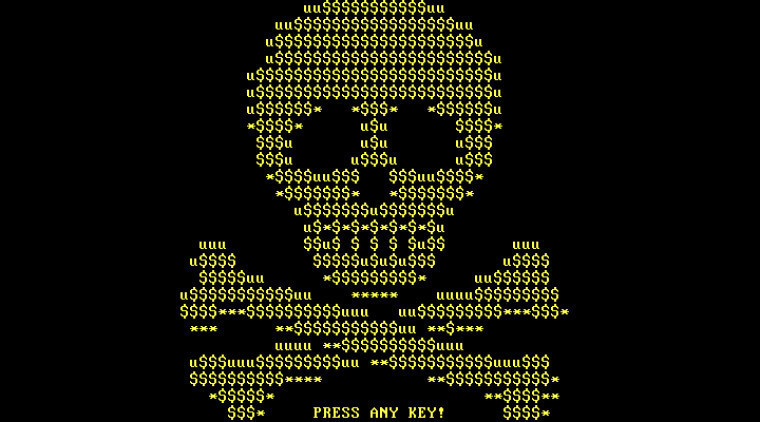

Περισσότερο με worm θα μοιάζουν επιθέσεις από ransomware το επόμενο έτος όπως δήλωσε έρευνα της WatchGuard Technologies και το νέο όνομα που τους δίνεται είναι ransomworm! Χωρίς καμία αμφιβολία, το ransomware βρέθηκε μέσα στο έτος με πολλές παραλλαγές στον κώδικα και την ονομασία εξυπηρετώντας έναν και μόνο σκοπό, το κλείδωμα τον αρχείων του χρήστη. Στη συνέχεια το ransomware ζητά από το χρήστη χρήματα για να του ξεκλειδώσει τα αρχεία. Σύμφωνα με νέα έρευνα το ransomware δε θα εξαφανιστεί με το νέο έτος, ενώ αντίθετα θα το δούμε να εμφανίζεται με ελαφρώς διαφορετικά αποτελέσματα στους τελικούς χρήστες αποκτώντας στοιχεία worm. Worms ονομάζονται τα προγράμματα κακόβουλης φύσεως που έχουν τη δυνατότητα να αναπαραγάγουν τον εαυτό τους. Έτσι το ransomware θα προσπαθήσει να αντιγραφεί σε κάθε υπολογιστή του ίδιο δικτύου, ή σε όσους προλάβει ή έχει άμεση πρόσβαση. Ένα από τα ήδη υπάρχοντα που έχει αντίστοιχες δυνατότητες είναι και το ZCryptor που βρήκε η Microsoft τον περασμένο Μάιο. Γι' αυτό ένα καλό antivirus και η στοιχειώδης προσοχή στις διαδικτυακές κινήσεις μας, μπορούν να μας προστατέψουν από αντίστοιχους κινδύνους στο μέλλον. Πηγή.

-

- 1

-

-

- ransomware

- software

-

(and 1 more)

Tagged with:

-

74 τρύπες ασφαλείας "κλείνει" η Google στο Android!

MetallicGR posted a topic in Software & Internet

Λίγες ημέρες πριν το τέλος του έτους, η Google πραγματοποίησε ένα "ξεκαθάρισμα" κλείνοντας 74 τρύπες ασφαλείας στο λειτουργικό σύστημα Android! Οι OEMs ενημερώθηκαν άμεσα για τις συγκεκριμένες αλλαγές ενώ έχουν ήδη αναρτηθεί στη σελίδα του Android Open Source Project repository για όσους ενδιαφέρονται. Στις διορθώσεις, σημαντικό ρόλο παίζουν οι critical προσθήκες που έχει κάνει η Google στις οποίες αποτρέπεται η εκτέλεση "αυθαίρετου κώδικα" από κώδικα που έχει εισέλθει στη συσκευή μέσω κάποιας μολυσμένης εφαρμογής ή με άλλον τρόπο. Ενδιαφέρον βέβαια είναι το γεγονός ότι οι παραπάνω τρύπες ασφαλείας για το δημοφιλές λειτουργικό σύστημα δεν χρησιμοποιήθηκαν από hackers και κακόβουλο λογισμικό αλλά εντοπίστηκαν από την ομάδα της Google με στόχο να αποτρέψουν μελλοντικά exploits. Περισσότερες πληροφορίες έχουν αναρτηθεί στο επίσημο December Bulletin. Πηγή.-

- 1

-

-

- security

- android open source project

-

(and 2 more)

Tagged with:

-

Η Qualcomm θέλει να βρούμε bugs στο hardware της!

MetallicGR posted a topic in Tablets n Smartphones

Το πρόγραμμα προσφέρει αρκετά χρήματα ανά bug που θα βρεθεί και οι hackers καλούνται να "ξεσκονίσουν" το hardware της εταιρίας! Οι επεξεργαστές Snapdragon θεωρούνται από τους κορυφαίους του χώρου και η Qualcomm μέχρι στιγμής είναι από τις μόνες που εστιάζουν καθαρά στην ανάπτυξη επεξεργαστών για τη συγκεκριμένη αγορά, αυτή των φορητών συσκευών. Με στόχο τη καλύτερη ασφάλεια του hardware της καλεί hackers και μη στην εύρεση πιθανών τρυπών ασφαλείας στο υλισμικό της, από τους επεξεργαστές της μέχρι τα LTE modems καθώς και σε άλλο hardware που συναντάμε σε συσκευές που φέρουν τη τεχνολογία της. Η Qualcomm προτίθεται να διαθέσει $15,000 μετρητά ανά Bug ενώ αξίζει να τονίσουμε πως είναι η πρώτη σχεδιάστρια ημιαγωγών (chip duh) που πραγματοποιεί αντίστοιχη κίνηση. Συνήθως αντίστοιχες κινήσεις γίνονται από εταιρίες software όπως για παράδειγμα η Google που πραγματοποίησε κάτι αντίστοιχο για το Android πριν μερικούς μήνες. Στόχος είναι η ανάδειξη των τρωτών σημείων στο hardware και η προσπάθεια λύσης τους για πιο ασφαλή συνολικά προϊόντα. Η παρακάτω λίστα περιλαμβάνει τα μοντέλα που η Qualcomm επιθυμεί να "ρίξουμε μια ματιά": Snapdragon 400 Snapdragon 615 Snapdragon 801 Snapdragon 805 Snapdragon 808 Snapdragon 810 Snapdragon 820 Snapdragon 821 Snapdragon X5 Modem Snapdragon X7 Modem Snapdragon X12 Modem Snapdragon X16 Modem Πηγή.-

- snapdragon

- hardware

- (and 4 more)

-

[NEWS_IMG=Παγώνει η ανάπτυξη των CyanogenMod ROM για Android συσκευές]http://www.hwbox.gr/images/news_images/general1.jpg[/NEWS_IMG] Σύμφωνα με πληροφορίες, η CyanogenMod βρίσκεται σε δύσκολη καμπή και η ανάπτυξη του δημοφιλούς εναλλακτικού Android λειτουργικού συστήματος είναι αμφίβολη. Η CyanogenMod αποτελεί μια από τις πιο γνωστές custom ROMs που κυκλοφορούν ευρέως και για πλήθος Android συσκευών της αγοράς, φέροντας χαρακτηριστικά που δε συναντώνται στη vanilla έκδοση του OS, ολοκληρώνοντας κατά πολλούς την εμπειρία χρήσης. Ο Steve Kondik, συν-ιδρυτής του project δήλωσε πρόσφατα πως η CyanogenMod δε θα περπατήσει για πολύ ακόμα λέγοντας πως δεν υπάρχει θέληση από την εταιρία και πως το μεγαλύτερο μέρος της δουλειάς γίνεται από τον ίδιο, οπότε και η 14η έκδοση που θεωρητικά βρίσκεται υπό ανάπτυξη, θα αργήσει να βρει το δρόμο της προς τα έξω σύντομα. [img_alt=Παγώνει η ανάπτυξη των CyanogenMod ROM για Android συσκευές]http://www.hwbox.gr/members/2195-albums813-picture70034.jpg[/img_alt] Διαβάστε περισσότερα εδώ...

- 2 replies

-

- android

- custom rom

-

(and 5 more)

Tagged with:

-

[NEWS_IMG=Ευάλωτα τα chat logs του Facebook Messenger]http://www.hwbox.gr/images/news_images/facebook.jpg[/NEWS_IMG] Μια αρκετά σημαντική τρύπα ασφαλείας έπεσε στην αντίληψη ενός ερευνητή ο οποίος δημοσίευσε και ένα σχετικό βίντεο στο οποίο επεξεργάζεται μηνύματα σε πραγματικό χρόνο! Ο Roman Zaikin της Check Point Software Technologies έδωσε στη δημοσιότητα ένα βίντεο στο οποίο αποδεικνύει πως κάποιος χάκερ με τις απαραίτητες γνώσεις, μπορεί να αλλάξει τα περιεχόμενα ενός μηνύματος που έχει σταλεί στους servers της Facebook. Σύμφωνα με τον Roman, το Facebook διατηρεί ένα μοναδικό id (identification) σε κάθε απεσταλμένο μήνυμα μέσω του messenger κάτι που μπορεί να οδηγήσει σε δεκάδες προβλήματα μεταξύ των χρηστών της υπηρεσίας. Η παράμετρος message_id μπορεί να αλλάξει στέλνοντας το νέο μήνυμα με το ίδιο id, κάτι που θα αντικαταστήσει το παλιό μήνυμα όπως φαίνεται και στο παρακάτω βίντεο. [img_alt=Ευάλωτα τα chat logs του Facebook Messenger]http://www.hwbox.gr/members/2195-albums570-picture65476.png[/img_alt] <iframe width="800" height="450" src="https://www.youtube.com/embed/p0IJn2Ofcpw" frameborder="0" allowfullscreen></iframe> Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Φήμες θέλουν την Apple να σχεδιάζει τους δικούς της Servers]http://www.hwbox.gr/images/news_images/apple2.jpg[/NEWS_IMG] Σύμφωνα με νέες αναφορές που κάνουν εδώ και λίγα λεπτά τον γύρο του διαδικτύου, η Apple θα σχεδιάσει τους δικούς της servers (μερικώς φυσικά) για τη μέγιστη δυνατή ασφάλεια των δεδομένων της και των πελατών της. Επίσης, οι φήμες αναφέρουν πως η Apple, είχε σταματήσει τις παραγγελίες που είχε κάνει από τον προμηθευτή της εξετάζοντας κάθε υποσύστημα για τυχόν τρύπες ασφαλείας πριν περάσουν τα κεντρικά της γραφεία. Όλα αυτά φαίνεται πως ήρθαν στο φως μετά την είδηση πως η National Security Agency (aka NSA) προσθέτει επιπλέον κώδικα και ολοκληρωμένα κυκλώματα σε συσκευές, πριν αυτές φτάσουν στα τελικά χέρια των πελατών, δημιουργώντας τρύπες ασφαλείας και χρησιμοποιώντας τες προς όφελός της. Η κίνηση όμως παρόλο που μπορεί να έχει διαφορετικά κίνητρα, όπως για παράδειγμα την καλύτερη αποδοτικότητα των servers κάτι που έχουν κάνει ήδη οι Facebook, Google, Microsoft, ενδέχεται να τροφοδοτείται από το γεγονός της "κόντρας" της με την Αμερικανική κυβέρνηση, για το εάν θα διαθέσει το πολυσυζητημένο "backdoor" για το ξεκλείδωμα του iPhone που χρησιμοποίησε ένας τρομοκράτης. [img_alt=Φήμες θέλουν την Apple να σχεδιάζει τους δικούς της Servers]http://www.hwbox.gr/members/2195-albums570-picture61139.png[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=Νέοι Intel Core επεξεργαστές με τεχνολογία vPro]http://www.hwbox.gr/images/news_images/intel1.jpg[/NEWS_IMG] Η Intel Corporation ανακοίνωσε τη διαθεσιμότητα της 6ης γενιάς επεξεργαστών Intel Core vPro για το σύγχρονο ανθρώπινο δυναμικό. Η τελευταία εκδοχή των επεξεργαστών Intel Core vPro αντιμετωπίζει τις ανάγκες των μεγάλων επιχειρήσεων για ασφάλεια και παραγωγικότητα, εισάγοντας καινοτομίες στην ασφάλεια για την ταυτοποίηση, καλύτερη απόδοση και συνεργατικότητα για μια σειρά από συστήματα όπως, 2-σε-1, UltrabooksT, All-in-One αλλά και desktops. «Οι 6ης γενιάς επαγγελματικοί επεξεργαστές Intel Core και Core vPro, φέρνουν στο προσκήνιο εκπληκτικά, νέα, ελκυστικά συστήματα, με υπεραρκετή ισχύ και μεγαλύτερη αυτονομία. Επίσης, θέτουν νέα πρότυπα για τους επαγγελματικούς υπολογιστές» ανέφερε ο Tom Garrison, vice president και general manager, Intel Business Client division. «Προσφέρουν επίσης εξελιγμένα χαρακτηριστικά ασφαλείας, ενσωματωμένα στο hardware και με αυτόν τον τρόπο, η Intel είναι σε θέση να καταστήσει όλα αυτά τα νέα PCs σε δομικά στοιχεία μιας συνολικότερης προσέγγισης στο χώρο της επαγγελματικής ασφάλειας, καθιστώντας παράλληλα τους χρήστες περισσότερο ασφαλείς και περισσότερο παραγωγικούς από ποτέ». Προστατεύοντας την βασική πρόσβατη των PCs με καλύτερο τρόπο από μια απλή προστασία με κωδικό. Οι hackers ανακαλύπτουν διαρκώς νέους τρόπους, για να εισβάλουν σε παλιά συστήματα, μέσω λειτουργιών εικονικής εισόδου, υποκλέπτοντας τα διαπιστευτήρια των χρηστών, για να αποκτήσουν προνόμια πρόσβασης μέσα σε επιχειρήσεις. Σήμερα, περισσότερες από τις μισές παραβιάσεις δεδομένων ξεκινούν με κακή χρήση ή υποκλοπή διαπιστευτηρίων χρήσης5. Τα παλιότερα PCs, στα οποία ο χρήστης έχει πρόσβαση με συνθηματικά 8 χαρακτήρων, τα οποία αλλάζουν κάθε 90 μέρες, μπορεί να αποτελούσαν μια ικανοποιητική λύση την περασμένη δεκαετία, αλλά τώρα πλέον υπάρχουν πιο συγκροτημένες μέθοδοι παραβίασης, που απαιτούν αντίστοιχα πιο προηγμένα επίπεδα ασφαλείας. Με στόχο να αντιμετωπιστεί αυτό το ζήτημα, η Intel εισάγει μια νέα καινοτομία στο χώρο της ασφάλειας, με την ονομασία IntelR Authenticate και με στόχο, οι επιχειρήσεις να ξεκινήσουν εσωτερικές δοκιμές και αξιολογήσεις. Το Intel Authenticate αποτελεί μια πολυεπίπεδη λύση ελέγχου ταυτότητας, βασισμένη σε hardware, η οποία ενισχύει την προστασία στον υπολογιστή, καθιστώντας το λιγότερο ευάλωτο2 σε επιθέσεις στα διαπιστευτήρια ταυτότητας και ασφάλειας. Το Intel Authenticate επαληθεύει τις ταυτότητες χρησιμοποιώντας ένα συνδυασμό δύο ή τριών αυστηρών κριτηρίων, ταυτόχρονα: «κάτι που ξέρεις», όπως π.χ. ένας προσωπικός αριθμός πιστοποίησης, «κάτι που κατέχεις», όπως ένα κινητό τηλέφωνο και «κάτι που είσαι» όπως ένα δακτυλικό αποτύπωμα. Το τμήμα ΙΤ μπορεί να επιλέξει μεταξύ αυτών των αυστηρών κριτηρίων για τη διαδικασία ταυτοποίησης και τα ενσωματώνει στις εταιρικές πολιτικές, χωρίς να υποχρεούται πλέον να στηρίζεται στην ικανότητα των χρηστών να απομνημονεύουν κωδικούς πρόσβασης2. Το Intel Authenticate είναι συμβατό με Windows* 7, 8 και 10 και είναι διαθέσιμο για αξιολόγηση από τους πελάτες. Η αναβάθμιση των επαγγελματικών PCs ενισχύει την παραγωγικότητα και μειώνει το συνολικό κόστος Τα παλιότερα PCs κοστίζουν στις επιχειρήσεις μέχρι και $4,203 ετησίως, εξαιτίας τους κόστους συντήρησης και της χαμένης παραγωγικότητας6. Τα νέα επαγγελματικά PCs μπορούν να βοηθήσουν αποτελεσματικά στην αντιμετώπιση αυτού του ζητήματος, παρέχοντας μέχρι και 2,5 φορές καλύτερη απόδοση και 30 φορές μεγαλύτερη ισχύ γραφικής επεξεργασίας, σε σχέση με ένα παλιό PC 5ετίας7, δίνοντας στους χρήστες τη δυνατότητα για μεγαλύτερη παραγωγικότητα και ισχυρότερα επαγγελματικά εργαλεία1, 8, 9, 10. Οι εταιρίες Acer*, Asus*, Dell*, Fujitsu*, HP*, Lenovo*, Panasonic* και Toshiba*, έχουν ήδη λανσάρει νέα επαγγελματικά συστήματα, που βασίζονται στους νέους επεξεργαστές της Intel. Οι πελάτες των μεγάλων επιχειρήσεων, μπορούν να επιλέξουν μεταξύ πολλαπλών διαφορετικών τύπων, όπως συστήματα 2-σε-1, ultrabooks, ultrathin clamshell, mini PCs και All-in-One desktops, συστήματα τα οποία μπορούν να προσαρμοστούν στις ανάγκες κάθε επαγγελματικού χώρου και επιχείρησης κάθε μεγέθους. Μια νέα διάσταση στις επαγγελματικές συναντήσεις Ο τρόπος που οι επιχειρήσεις επικοινωνούν και συνεργάζονται, αλλάζει σε όλον τον κόσμο, ωστόσο τα εργαλεία για την αίθουσα διασκέψεων δε συμβαδίζουν με τις ανάγκες για επικοινωνία μεταξύ εργαζομένων, που είναι διεσπαρμένοι σε διαφορετικά σημεία. Η Intel αλλάζει αυτά τα δεδομένα με την ανανεωμένη εκδοχή του εργαλείου IntelR UniteT, το οποίο προάγει μια εξυπνότερη και καλύτερη μέθοδο συνάντησης στον εργασιακό χώρο. Περιλαμβάνει εκτεταμένες δυνατότητες απεικόνισης, έτσι ώστε η συνάντηση με συνεργάτες να μην απαιτεί πλέον διαρκή αναζήτηση για τους κατάλληλους αντάπτορες και καλώδια. Οι συμμετέχοντες στη συνάντηση μπορούν να μοιράζονται με ασφάλεια και μεγαλύτερη ευκολία, το περιεχόμενό τους. Οι εργαζόμενοι μπορούν να ξεκινήσουν άμεσα συναντήσεις, χρησιμοποιώντας νέες ή υπάρχουσες οθόνες και προβολείς. Το Skype for Business προσφέρει αυτόματη σύνδεση/αποσύνδεση και προσφέρει στους πελάτες μια ενιαία εμπειρία συναντήσεων. Βοηθώντας τις μικρές και μεσαίες επιχειρήσεις να αναπτυχθούν Για τις μικρές επιχειρήσεις, η Intel προσφέρει το IntelR Small Business Advantage (Intel SBA), μια εύκολη λύση, που επιτρέπει στις μικρές επιχειρήσεις και ειδικότερα στους ιδιοκτήτες τους, να διαθέτουν έναν συγκεντρωτικό τρόπο σύνδεσης και διαμοιρασμού πληροφοριών, σε συνδυασμό με αυτοματοποιημένες ενημερώσεις ασφαλείας και συντήρησης. Το Intel SBA περιλαμβάνει χαρακτηριστικά συνεργατικότητας, όπως συνομιλία και διαμοιρασμό αρχείων, όπως και χαρακτηριστικά ασφαλείας, με παράδειγμα το USB blocker, στοιχεία που επιτρέπουν στους ιδιοκτήτες των μικρών επιχειρήσεων να ελέγχουν τα δεδομένα τους. Περισσότερες πληροφορίες και ειδήσεις, μπορείτε να διαβάσετε στο σχετικό Intel blog. Μάθετε περισσότερα για το μετασχηματισμό του εργασιακού χώρου που προωθεί η Intel. Για περισσότερες πληροφορίες σχετικά με τα επαγγελματικά συστήματα, επισκεφθείτε το site Right Devices. [img_alt=Νέοι Intel Core επεξεργαστές με τεχνολογία vPro]http://www.hwbox.gr/members/2195-albums570-picture58352.png[/img_alt] Intel Press Release

-

[NEWS_IMG=Windows Update απενεργοποιεί το SafeDisc DRM στα Windows Vista/7/8]http://www.hwbox.gr/images/news_images/microsoft.jpg[/NEWS_IMG] Το Update που δημοσιεύτηκε στις αρχές του μήνα απενεργοποίησε το SafeDisc και το SecuROM DRM επειδή δεν είναι αρκετά ασφαλή πρότυπα. Το security update απενεργοποιεί τον secdrv.sys driver που ευθύνεται για τα SafeDisc/SecuROM DRMs που γνωρίζουμε ειδικά από τίτλους που είχαν κυκλοφορήσει στο παρελθόν. Αυτό πρακτικά σημαίνει δύο πράγματα για τον χρήστη που θέλει να τρέξει τέτοιους τίτλους, τους οποίους έχει αυθεντικούς. Αρχικά, η πρώτη λύση είναι να αποκτήσει τα παιχνίδια που αδυνατούν να ξεκινήσουν από υπηρεσίες όπως το Steam, το GOG και άλλες Τέλος, η δεύτερη λύση είναι παράλληλα και workaround για να ενεργοποιήσετε τον driver. Από ένα elaveted command prompt τρέχουμε sc start secdrv όταν θέλουμε να τρέξουμε το game. Μόλις τελειώσουμε, μπορούμε να την ξανακλείσουμε για να προστατέψουμε το λειτουργικό σύστημα γράφοντας sc stop secdrv. [img_alt=Windows Update απενεργοποιεί το SafeDisc DRM στα Windows Vista/7/8]http://www.hwbox.gr/members/2195-albums570-picture53188.png[/img_alt] Διαβάστε περισσότερα εδώ...

-

[NEWS_IMG=DIY: Έλεγχος σύρτη κλειδαριάς με Arduino & Bluetooth]http://www.hwbox.gr/members/2195-albums497-picture34931.jpg[/NEWS_IMG] Φτιάξτε μια έξυπνη κλειδαριά πόρτας με ένα Arduino και ελέγξτε τη από ένα Android τηλέφωνο με Bluetooth. Στο σημερινό DIY θα δούμε πως μπορούμε να χρησιμοποιήσουμε ένα Android smartphone, ένα μηχανισμό από ένα CD/DVD οπτικό μέσο και ένα Arduino και θα φτιάξουμε μια ελεγχόμενη κλειδαριά. Μέσω Bluetooth, θα δώσουμε μια συγκεκριμένη εντολή στο Arduino για να κινήσει το μοτέρ του laser και μπορεί να ελεγχθεί και από σχετικά μεγάλη απόσταση - όσο μας αφήνει το πρότυπο Bluetooth. Για τη κατασκευή θα χρειαστούμε ένα Arduino Uno, ή οποιοδήποτε είναι συμβατό, έναν οδηγό μοτέρ, όπως το L293D IC, ένα Bluetooth module για το Arduino μερικούς πυκνωτές 1uF και 0.33uF, έναν Voltage Regulator (LM7805), Breadboard για τις δοκιμές, ένα smartphone, jumper wires για το breadboard και φυσικά έναν μηχανισμό κλειδαριάς όπως αυτός του παραδείγματος. Βήμα 1. Τα υλικά σε παράταξη. Το BOM (Bill of Materials στα "Ελληνικά") βρίσκεται στην πηγή. [img_alt=DIY: Έλεγχος σύρτη κλειδαριάς με Arduino & Bluetooth]http://www.hwbox.gr/members/2195-albums570-picture51797.png[/img_alt] Βήμα 2. Σειρά έχει το διάγραμμα που θα πρέπει να ακολουθήσουμε και να δοκιμάσουμε με τη βοήθεια του Breadboard. Ο μετασχηματιστής που προτείνεται για το project και ο οποίος δε θα αυξήσει τη θερμοκρασία του voltage regulator δε θα πρέπει να ξεπερνά τα 12V. [img_alt=DIY: Έλεγχος σύρτη κλειδαριάς με Arduino & Bluetooth]http://www.hwbox.gr/members/2195-albums570-picture51798.png[/img_alt] [img_alt=DIY: Έλεγχος σύρτη κλειδαριάς με Arduino & Bluetooth]http://www.hwbox.gr/members/2195-albums570-picture51799.png[/img_alt] Βήμα 3. Σειρά έχει ο κώδικας που θα περάσουμε στο Arduino ενώ θα πρέπει να δώσουμε και έναν κωδικό, μιας και το project μας θα μπορεί να ελεγχθεί από απόσταση, από οποιαδήποτε συσκευή υποστηρίζει Bluetooth. Ο default κωδικός είναι arduPi και μπορεί να αλλάξει πολύ εύκολα μέσα από το κείμενο του κώδικα. Βήμα 4. Στη συνέχεια μένει το εκτελεστικό κομμάτι που περιλαμβάνει την εγκατάσταση του μηχανισμού επάνω στη πόρτα, γι' αυτό και προτείνεται η χρήση ενός πιστολιού θερμής κόλλας. Μέσω αυτού θα σταθεροποιήσουμε το σώμα της συσκευής επάνω στη πόρτα αφήνοντας αρκετό χώρο στο laser να μετακινείται αριστερά και δεξιά, όσο δηλαδή χρειάζεται για να μετακινήσει το μεταλλικό σύρτη στην πόρτα του παραδείγματος. Το project είναι έξυπνο και έχει πολλές χρήσεις, εκτός από αυτή που περιγράφεται, ενώ είναι αρκετά οικονομικό. [img_alt=DIY: Έλεγχος σύρτη κλειδαριάς με Arduino & Bluetooth]http://www.hwbox.gr/members/2195-albums570-picture51800.png[/img_alt] [img_alt=DIY: Έλεγχος σύρτη κλειδαριάς με Arduino & Bluetooth]http://www.hwbox.gr/members/2195-albums570-picture51801.png[/img_alt] Διαβάστε περισσότερα εδώ...